Az Static Web Apps

Tip

Apprenez et pratiquez le hacking AWS :

HackTricks Training AWS Red Team Expert (ARTE)

Apprenez et pratiquez le hacking GCP :HackTricks Training GCP Red Team Expert (GRTE)

Apprenez et pratiquez le hacking Azure :

HackTricks Training Azure Red Team Expert (AzRTE)

Soutenir HackTricks

- Vérifiez les plans d’abonnement !

- Rejoignez le 💬 groupe Discord ou le groupe telegram ou suivez-nous sur Twitter 🐦 @hacktricks_live.

- Partagez des astuces de hacking en soumettant des PR au HackTricks et HackTricks Cloud dépôts github.

Informations de base sur les applications Web statiques

Azure Static Web Apps est un service cloud pour héberger des applications web statiques avec CI/CD automatique à partir de dépôts comme GitHub. Il offre une distribution de contenu mondiale, des backends sans serveur et HTTPS intégré, ce qui le rend sécurisé et évolutif. Cependant, même si le service est appelé “statique”, cela ne signifie pas qu’il est complètement sûr. Les risques incluent des CORS mal configurés, une authentification insuffisante et une altération du contenu, ce qui peut exposer les applications à des attaques comme XSS et des fuites de données si elles ne sont pas correctement gérées.

Authentification de déploiement

Tip

Lorsqu’une application statique est créée, vous pouvez choisir la politique d’autorisation de déploiement entre jeton de déploiement et workflow GitHub Actions.

- Jeton de déploiement : Un jeton est généré et utilisé pour authentifier le processus de déploiement. Quiconque possède ce jeton suffit pour déployer une nouvelle version de l’application. Une action GitHub est déployée automatiquement dans le dépôt avec le jeton dans un secret pour déployer une nouvelle version de l’application chaque fois que le dépôt est mis à jour.

- Workflow GitHub Actions : Dans ce cas, une action GitHub très similaire est également déployée dans le dépôt et le jeton est également stocké dans un secret. Cependant, cette action GitHub a une différence, elle utilise l’action

actions/github-script@v6pour obtenir l’IDToken du dépôt et l’utiliser pour déployer l’application. - Même si dans les deux cas l’action

Azure/static-web-apps-deploy@v1est utilisée avec un jeton dans le paramètreazure_static_web_apps_api_token, dans ce second cas, un jeton aléatoire avec un format valide comme12345cbb198a77a092ff885781a62a15d51ef5e3654ca11234509ab54547270704-4140ccee-e04f-424f-b4ca-3d4dd123459c00f0702071d12345suffit pour déployer l’application car l’autorisation est effectuée avec l’IDToken dans le paramètregithub_id_token.

Authentification de base de l’application Web

Il est possible de configurer un mot de passe pour accéder à l’application Web. La console web permet de le configurer pour protéger uniquement les environnements de staging ou à la fois les environnements de staging et de production.

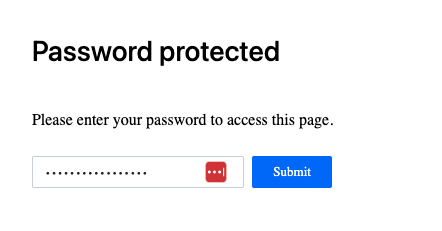

Voici à quoi ressemble une application web protégée par mot de passe au moment de la rédaction :

Il est possible de voir si un mot de passe est utilisé et quels environnements sont protégés avec :

az rest --method GET \

--url "/subscriptions/<subscription-id>/resourceGroups/Resource_Group_1/providers/Microsoft.Web/staticSites/<app-name>/config/basicAuth?api-version=2024-04-01"

Cependant, cela ne montrera pas le mot de passe en texte clair, juste quelque chose comme : "password": "**********************".

Routes et Rôles

Les routes définissent comment les requêtes HTTP entrantes sont traitées au sein d’une application web statique. Configurées dans le fichier staticwebapp.config.json, elles contrôlent la réécriture d’URL, les redirections, les restrictions d’accès et l’autorisation basée sur les rôles, garantissant un traitement approprié des ressources et la sécurité.

Quelques exemples :

{

"routes": [

{

"route": "/",

"rewrite": "/index.html"

},

{

"route": "/about",

"rewrite": "/about.html"

},

{

"route": "/api/*",

"allowedRoles": ["authenticated"]

},

{

"route": "/admin",

"redirect": "/login",

"statusCode": 302

},

{

"route": "/google",

"redirect": "https://google.com",

"statusCode": 307

}

],

"navigationFallback": {

"rewrite": "/index.html",

"exclude": ["/api/*", "/assets/*"]

}

}

Notez qu’il est possible de protéger un chemin avec un rôle, alors, les utilisateurs devront s’authentifier à l’application et se voir attribuer ce rôle pour accéder au chemin. Il est également possible de créer des invitations accordant des rôles spécifiques à des utilisateurs spécifiques se connectant via EntraID, Facebook, GitHub, Google, Twitter, ce qui peut être utile pour escalader les privilèges au sein de l’application.

Tip

Notez qu’il est possible de configurer l’application de sorte que les modifications du fichier

staticwebapp.config.jsonne soient pas acceptées. Dans ce cas, il peut ne pas suffire de simplement modifier le fichier depuis Github, mais aussi de changer le paramètre dans l’application.

L’URL de staging a ce format : https://<app-subdomain>-<PR-num>.<region>.<res-of-app-domain> comme : https://ambitious-plant-0f764e00f-2.eastus2.4.azurestaticapps.net

Snippets

Il est possible de stocker des extraits HTML à l’intérieur d’une application web statique qui seront chargés dans l’application. Cela peut être utilisé pour injecter du code malveillant dans l’application, comme un code JS pour voler des identifiants, un keylogger… Plus d’infos dans la section sur l’escalade des privilèges.

Managed Identities

Azure Static Web Apps peut être configuré pour utiliser des identités gérées, cependant, comme mentionné dans cette FAQ, elles ne sont prises en charge que pour extraire des secrets d’Azure Key Vault à des fins d’authentification, pas pour accéder à d’autres ressources Azure.

Pour plus d’infos, vous pouvez trouver un guide Azure sur l’utilisation d’un secret de coffre dans une application statique à https://learn.microsoft.com/en-us/azure/static-web-apps/key-vault-secrets.

Enumeration

# List Static Webapps

az staticwebapp list --output table

# Get Static Webapp details

az staticwebapp show --name <name> --resource-group <res-group> --output table

# Get appsettings

az staticwebapp appsettings list --name <name>

# Get env information

az staticwebapp environment list --name <name>

az staticwebapp environment functions --name <name>

# Get API key

az staticwebapp secrets list --name <name>

# Get invited users

az staticwebapp users list --name <name>

# Get current snippets

az rest --method GET \

--url "https://management.azure.com/subscriptions/<subscription-id>/resourceGroups/<res-group>/providers/Microsoft.Web/staticSites/trainingdemo/snippets?api-version=2022-03-01"

# Get database connections

az rest --method GET \

--url "https://management.azure.com/subscriptions/<subscription-id>/resourceGroups/<res-group>/providers/Microsoft.Web/staticSites/<app-name>/databaseConnections?api-version=2021-03-01"

## Once you have the database connection name ("default" by default) you can get the connection string with the credentials

az rest --method POST \

--url "https://management.azure.com/subscriptions/<subscription-id>/resourceGroups/<res-group>/providers/Microsoft.Web/staticSites/<app-name>/databaseConnections/default/show?api-version=2021-03-01"

# Check connected backends

az staticwebapp backends show --name <name> --resource-group <res-group>

Exemples pour générer des applications Web

Vous pouvez trouver un bel exemple pour générer une application web dans le lien suivant : https://learn.microsoft.com/en-us/azure/static-web-apps/get-started-portal?tabs=react&pivots=github

- Forkez le dépôt https://github.com/staticwebdev/react-basic/generate vers votre compte GitHub et nommez-le

my-first-static-web-app - Dans le portail Azure, créez une application Web statique en configurant l’accès GitHub et en sélectionnant le nouveau dépôt forké précédemment

- Créez-le, attendez quelques minutes et vérifiez votre nouvelle page !

Escalade de privilèges et post-exploitation

Toutes les informations sur l’escalade de privilèges et la post-exploitation dans les applications Web statiques Azure peuvent être trouvées dans le lien suivant :

Références

- https://learn.microsoft.com/en-in/azure/app-service/overview

- https://learn.microsoft.com/en-us/azure/app-service/overview-hosting-plans

Tip

Apprenez et pratiquez le hacking AWS :

HackTricks Training AWS Red Team Expert (ARTE)

Apprenez et pratiquez le hacking GCP :HackTricks Training GCP Red Team Expert (GRTE)

Apprenez et pratiquez le hacking Azure :

HackTricks Training Azure Red Team Expert (AzRTE)

Soutenir HackTricks

- Vérifiez les plans d’abonnement !

- Rejoignez le 💬 groupe Discord ou le groupe telegram ou suivez-nous sur Twitter 🐦 @hacktricks_live.

- Partagez des astuces de hacking en soumettant des PR au HackTricks et HackTricks Cloud dépôts github.

HackTricks Cloud

HackTricks Cloud