Openshift - SCC

Tip

Apprenez et pratiquez le hacking AWS :

HackTricks Training AWS Red Team Expert (ARTE)

Apprenez et pratiquez le hacking GCP :HackTricks Training GCP Red Team Expert (GRTE)

Apprenez et pratiquez le hacking Azure :

HackTricks Training Azure Red Team Expert (AzRTE)

Soutenir HackTricks

- Vérifiez les plans d’abonnement !

- Rejoignez le 💬 groupe Discord ou le groupe telegram ou suivez-nous sur Twitter 🐦 @hacktricks_live.

- Partagez des astuces de hacking en soumettant des PR au HackTricks et HackTricks Cloud dépôts github.

L’auteur original de cette page est Guillaume

Définition

Dans le contexte d’OpenShift, SCC signifie Security Context Constraints. Les Security Context Constraints sont des politiques qui contrôlent les permissions pour les pods exécutés sur les clusters OpenShift. Elles définissent les paramètres de sécurité sous lesquels un pod est autorisé à s’exécuter, y compris les actions qu’il peut effectuer et les ressources auxquelles il peut accéder.

Les SCC aident les administrateurs à appliquer des politiques de sécurité à travers le cluster, garantissant que les pods s’exécutent avec des permissions appropriées et respectent les normes de sécurité organisationnelles. Ces contraintes peuvent spécifier divers aspects de la sécurité des pods, tels que :

- Capacités Linux : Limiter les capacités disponibles pour les conteneurs, comme la capacité d’effectuer des actions privilégiées.

- Contexte SELinux : Appliquer des contextes SELinux pour les conteneurs, qui définissent comment les processus interagissent avec les ressources sur le système.

- Système de fichiers racine en lecture seule : Empêcher les conteneurs de modifier des fichiers dans certains répertoires.

- Répertoires et volumes hôtes autorisés : Spécifier quels répertoires et volumes hôtes un pod peut monter.

- Exécuter en tant que UID/GID : Spécifier les identifiants d’utilisateur et de groupe sous lesquels le processus du conteneur s’exécute.

- Politiques réseau : Contrôler l’accès réseau pour les pods, comme restreindre le trafic sortant.

En configurant les SCC, les administrateurs peuvent s’assurer que les pods s’exécutent avec le niveau approprié d’isolement de sécurité et de contrôles d’accès, réduisant ainsi le risque de vulnérabilités de sécurité ou d’accès non autorisé au sein du cluster.

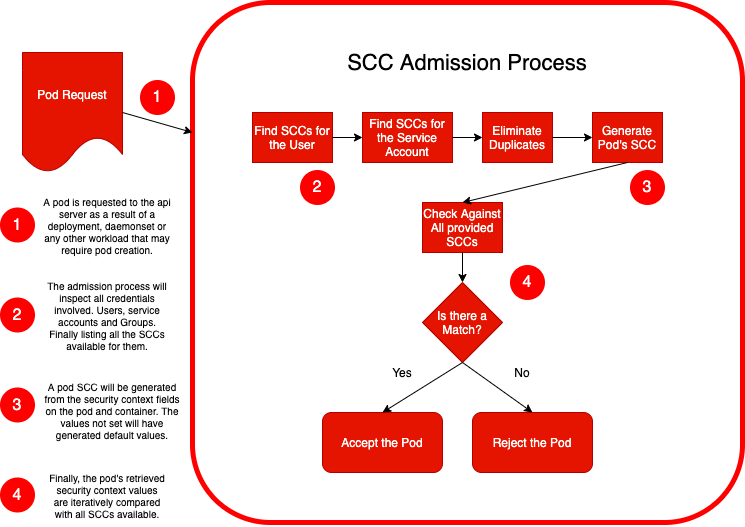

Fondamentalement, chaque fois qu’un déploiement de pod est demandé, un processus d’admission est exécuté comme suit :

Cette couche de sécurité supplémentaire interdit par défaut la création de pods privilégiés, le montage du système de fichiers hôte, ou la définition d’attributs pouvant conduire à une élévation de privilèges.

Liste SCC

Pour lister tous les SCC avec le client Openshift :

$ oc get scc #List all the SCCs

$ oc auth can-i --list | grep securitycontextconstraints #Which scc user can use

$ oc describe scc $SCC #Check SCC definitions

Tous les utilisateurs ont accès aux SCC par défaut “restricted” et “restricted-v2” qui sont les SCC les plus stricts.

Utiliser SCC

Le SCC utilisé pour un pod est défini dans une annotation :

$ oc get pod MYPOD -o yaml | grep scc

openshift.io/scc: privileged

Lorsque un utilisateur a accès à plusieurs SCC, le système utilisera celui qui correspond aux valeurs de contexte de sécurité. Sinon, il déclenchera une erreur interdite.

$ oc apply -f evilpod.yaml #Deploy a privileged pod

Error from server (Forbidden): error when creating "evilpod.yaml": pods "evilpod" is forbidden: unable to validate against any security context constrain

Contournement de SCC

Références

Tip

Apprenez et pratiquez le hacking AWS :

HackTricks Training AWS Red Team Expert (ARTE)

Apprenez et pratiquez le hacking GCP :HackTricks Training GCP Red Team Expert (GRTE)

Apprenez et pratiquez le hacking Azure :

HackTricks Training Azure Red Team Expert (AzRTE)

Soutenir HackTricks

- Vérifiez les plans d’abonnement !

- Rejoignez le 💬 groupe Discord ou le groupe telegram ou suivez-nous sur Twitter 🐦 @hacktricks_live.

- Partagez des astuces de hacking en soumettant des PR au HackTricks et HackTricks Cloud dépôts github.

HackTricks Cloud

HackTricks Cloud