Openshift - SCC

Tip

Aprenda e pratique Hacking AWS:

HackTricks Training AWS Red Team Expert (ARTE)

Aprenda e pratique Hacking GCP:HackTricks Training GCP Red Team Expert (GRTE)

Aprenda e pratique Hacking Azure:

HackTricks Training Azure Red Team Expert (AzRTE)

Support HackTricks

- Confira os planos de assinatura!

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-nos no Twitter 🐦 @hacktricks_live.

- Compartilhe truques de hacking enviando PRs para o HackTricks e HackTricks Cloud repositórios do github.

O autor original desta página é Guillaume

Definição

No contexto do OpenShift, SCC significa Security Context Constraints. Security Context Constraints são políticas que controlam permissões para pods em execução em clusters OpenShift. Elas definem os parâmetros de segurança sob os quais um pod pode ser executado, incluindo quais ações ele pode realizar e quais recursos pode acessar.

SCCs ajudam os administradores a impor políticas de segurança em todo o cluster, garantindo que os pods estejam sendo executados com permissões apropriadas e aderindo aos padrões de segurança organizacionais. Essas restrições podem especificar vários aspectos da segurança do pod, como:

- Capacidades do Linux: Limitando as capacidades disponíveis para contêineres, como a capacidade de realizar ações privilegiadas.

- Contexto SELinux: Impor contextos SELinux para contêineres, que definem como os processos interagem com recursos no sistema.

- Sistema de arquivos raiz somente leitura: Impedindo que contêineres modifiquem arquivos em certos diretórios.

- Diretórios e volumes de host permitidos: Especificando quais diretórios e volumes de host um pod pode montar.

- Executar como UID/GID: Especificando os IDs de usuário e grupo sob os quais o processo do contêiner é executado.

- Políticas de rede: Controlando o acesso à rede para pods, como restringir o tráfego de saída.

Ao configurar SCCs, os administradores podem garantir que os pods estejam sendo executados com o nível apropriado de isolamento de segurança e controles de acesso, reduzindo o risco de vulnerabilidades de segurança ou acesso não autorizado dentro do cluster.

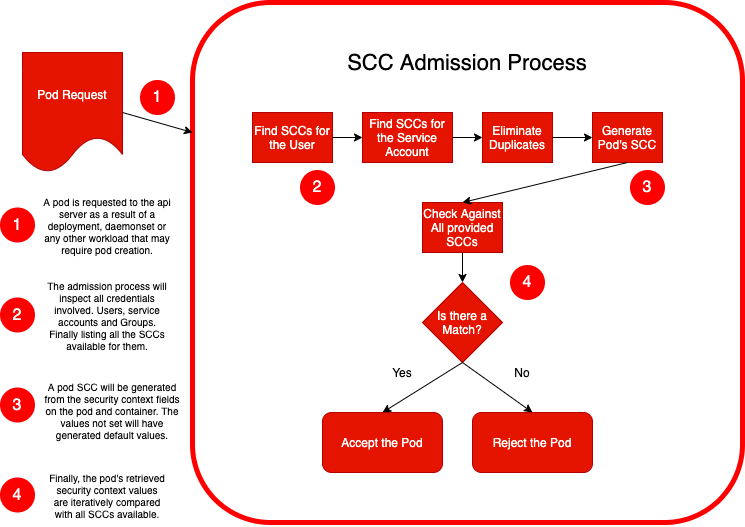

Basicamente, toda vez que um pedido de implantação de pod é solicitado, um processo de admissão é executado da seguinte forma:

Esta camada adicional de segurança, por padrão, proíbe a criação de pods privilegiados, a montagem do sistema de arquivos do host ou a definição de quaisquer atributos que possam levar à escalada de privilégios.

Listar SCC

Para listar todos os SCC com o Openshift Client:

$ oc get scc #List all the SCCs

$ oc auth can-i --list | grep securitycontextconstraints #Which scc user can use

$ oc describe scc $SCC #Check SCC definitions

Todos os usuários têm acesso ao SCC padrão “restricted” e “restricted-v2”, que são os SCCs mais rigorosos.

Usar SCC

O SCC usado para um pod é definido dentro de uma anotação:

$ oc get pod MYPOD -o yaml | grep scc

openshift.io/scc: privileged

Quando um usuário tem acesso a múltiplos SCCs, o sistema utilizará aquele que se alinha com os valores do contexto de segurança. Caso contrário, um erro de acesso proibido será acionado.

$ oc apply -f evilpod.yaml #Deploy a privileged pod

Error from server (Forbidden): error when creating "evilpod.yaml": pods "evilpod" is forbidden: unable to validate against any security context constrain

Bypass de SCC

Referências

Tip

Aprenda e pratique Hacking AWS:

HackTricks Training AWS Red Team Expert (ARTE)

Aprenda e pratique Hacking GCP:HackTricks Training GCP Red Team Expert (GRTE)

Aprenda e pratique Hacking Azure:

HackTricks Training Azure Red Team Expert (AzRTE)

Support HackTricks

- Confira os planos de assinatura!

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-nos no Twitter 🐦 @hacktricks_live.

- Compartilhe truques de hacking enviando PRs para o HackTricks e HackTricks Cloud repositórios do github.

HackTricks Cloud

HackTricks Cloud