Kubernetes OPA Gatekeeper bypass

Tip

Jifunze na fanya mazoezi ya AWS Hacking:

HackTricks Training AWS Red Team Expert (ARTE)

Jifunze na fanya mazoezi ya GCP Hacking:HackTricks Training GCP Red Team Expert (GRTE)

Jifunze na fanya mazoezi ya Azure Hacking:

HackTricks Training Azure Red Team Expert (AzRTE)

Support HackTricks

- Angalia mpango wa usajili!

- Jiunge na 💬 kikundi cha Discord au kikundi cha telegram au tufuatilie kwenye Twitter 🐦 @hacktricks_live.

- Shiriki mbinu za hacking kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud repos za github.

Mwandishi wa awali wa ukurasa huu ni Guillaume

Kutumia makosa ya usanidi

Kuorodhesha sheria

Kuwa na muonekano wa jumla kunaweza kusaidia kujua ni sheria zipi zinafanya kazi, katika hali gani na nani anaweza kuzipita.

Kwa kutumia CLI

$ kubectl api-resources | grep gatekeeper

k8smandatoryannotations constraints.gatekeeper.sh/v1beta1 false K8sMandatoryAnnotations

k8smandatorylabels constraints.gatekeeper.sh/v1beta1 false K8sMandatoryLabel

constrainttemplates templates.gatekeeper.sh/v1 false ConstraintTemplate

ConstraintTemplate na Constraint zinaweza kutumika katika Open Policy Agent (OPA) Gatekeeper kutekeleza sheria kwenye rasilimali za Kubernetes.

$ kubectl get constrainttemplates

$ kubectl get k8smandatorylabels

Kwa GUI

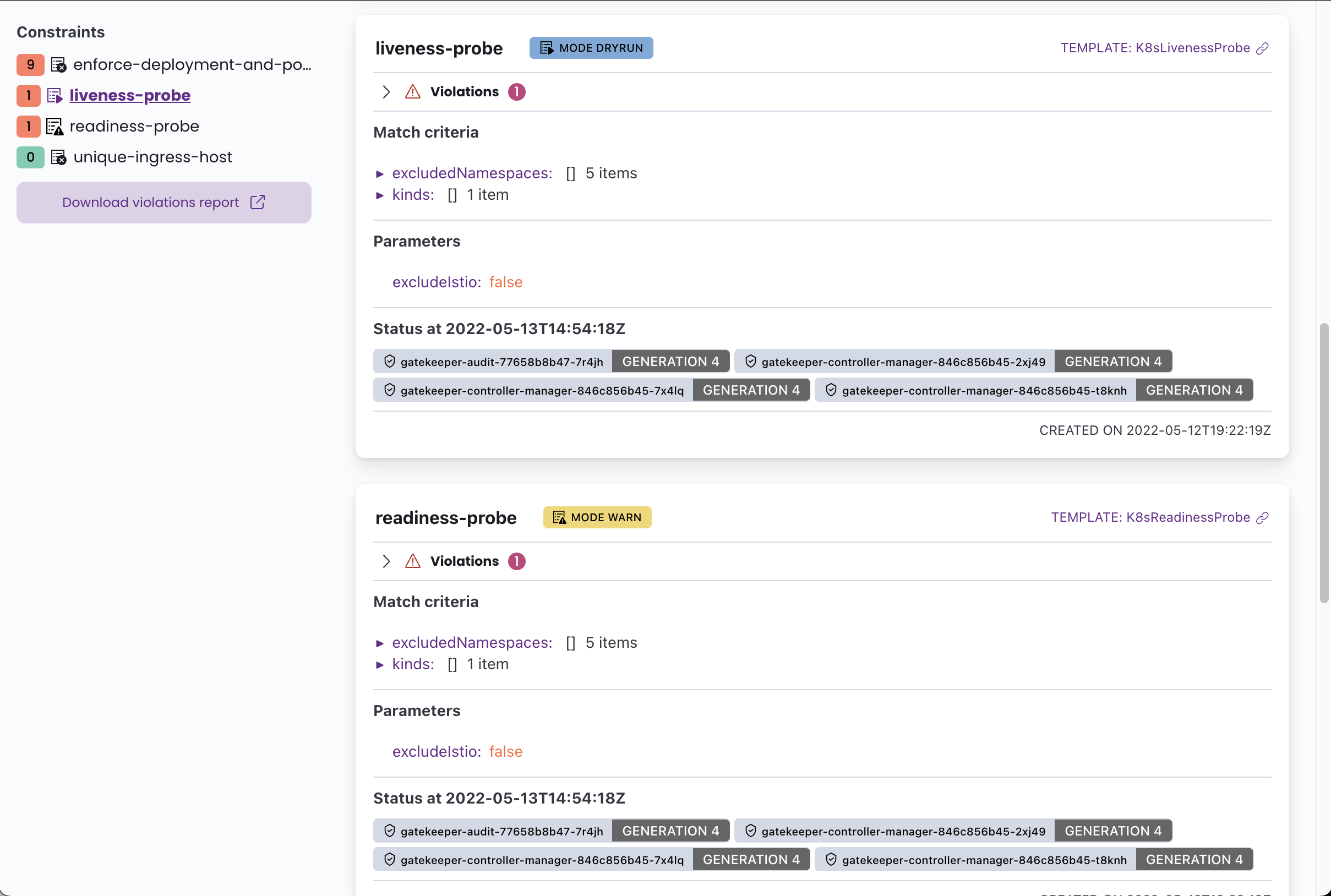

Kiolesura cha Mtumiaji wa Picha kinaweza pia kupatikana ili kufikia sheria za OPA na Gatekeeper Policy Manager. Ni “kiolesura rahisi cha kusoma pekee cha wavuti kwa ajili ya kuangalia hali ya sera za OPA Gatekeeper katika Kundi la Kubernetes.”

Tafuta huduma iliyofichuliwa:

$ kubectl get services -A | grep gatekeeper

$ kubectl get services -A | grep 'gatekeeper-policy-manager-system'

Majina ya nafasi yaliyotengwa

Kama inavyoonyeshwa katika picha hapo juu, sheria fulani zinaweza zisitumike kwa ujumla katika nafasi zote au watumiaji. Badala yake, zinafanya kazi kwa msingi wa orodha ya ruhusa. Kwa mfano, kizuizi cha liveness-probe hakijajumuishwa katika matumizi ya nafasi tano zilizotajwa.

Kupita

Kwa muonekano wa kina wa usanidi wa Gatekeeper, inawezekana kubaini uwezekano wa makosa ya usanidi ambayo yanaweza kutumika kupata mamlaka. Tafuta nafasi zilizoorodheshwa au zilizotengwa ambapo sheria haifai, kisha fanya shambulio lako hapo.

Abusing Roles/ClusterRoles in Kubernetes

Kutumia ValidatingWebhookConfiguration

Njia nyingine ya kupita vikwazo ni kuzingatia rasilimali ya ValidatingWebhookConfiguration:

Kubernetes ValidatingWebhookConfiguration

Marejeleo

- https://github.com/open-policy-agent/gatekeeper

- https://github.com/sighupio/gatekeeper-policy-manager

Tip

Jifunze na fanya mazoezi ya AWS Hacking:

HackTricks Training AWS Red Team Expert (ARTE)

Jifunze na fanya mazoezi ya GCP Hacking:HackTricks Training GCP Red Team Expert (GRTE)

Jifunze na fanya mazoezi ya Azure Hacking:

HackTricks Training Azure Red Team Expert (AzRTE)

Support HackTricks

- Angalia mpango wa usajili!

- Jiunge na 💬 kikundi cha Discord au kikundi cha telegram au tufuatilie kwenye Twitter 🐦 @hacktricks_live.

- Shiriki mbinu za hacking kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud repos za github.

HackTricks Cloud

HackTricks Cloud