Openshift - SCC

Tip

Jifunze na fanya mazoezi ya AWS Hacking:

HackTricks Training AWS Red Team Expert (ARTE)

Jifunze na fanya mazoezi ya GCP Hacking:HackTricks Training GCP Red Team Expert (GRTE)

Jifunze na fanya mazoezi ya Azure Hacking:

HackTricks Training Azure Red Team Expert (AzRTE)

Support HackTricks

- Angalia mpango wa usajili!

- Jiunge na 💬 kikundi cha Discord au kikundi cha telegram au tufuatilie kwenye Twitter 🐦 @hacktricks_live.

- Shiriki mbinu za hacking kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud repos za github.

Mwandishi wa awali wa ukurasa huu ni Guillaume

Mwelekeo

Katika muktadha wa OpenShift, SCC inasimama kwa Security Context Constraints. Security Context Constraints ni sera zinazodhibiti ruhusa za pods zinazotembea kwenye klasta za OpenShift. Zinabainisha vigezo vya usalama ambavyo pod inaruhusiwa kutekeleza, ikiwa ni pamoja na vitendo inavyoweza kufanya na rasilimali inavyoweza kufikia.

SCCs husaidia wasimamizi kutekeleza sera za usalama katika klasta, kuhakikisha kuwa pods zinaendesha kwa ruhusa zinazofaa na kufuata viwango vya usalama wa shirika. Vikwazo hivi vinaweza kubainisha vipengele mbalimbali vya usalama wa pod, kama vile:

- Uwezo wa Linux: Kuweka mipaka kwenye uwezo unaopatikana kwa kontena, kama vile uwezo wa kufanya vitendo vya kibali.

- Muktadha wa SELinux: Kutekeleza muktadha wa SELinux kwa kontena, ambao unabainisha jinsi michakato inavyoshirikiana na rasilimali kwenye mfumo.

- Faili ya mfumo wa mizizi isiyo na kusoma: Kuzuia kontena kubadilisha faili katika directories fulani.

- Directories na volumes za mwenyeji zilizoidhinishwa: Kubainisha ni directories na volumes zipi za mwenyeji ambazo pod inaweza kuunganisha.

- Kimbia kama UID/GID: Kubainisha vitambulisho vya mtumiaji na kundi ambavyo mchakato wa kontena unakimbia.

- Sera za mtandao: Kudhibiti ufikiaji wa mtandao kwa pods, kama vile kupunguza trafiki ya kutoka.

Kwa kusanidi SCCs, wasimamizi wanaweza kuhakikisha kuwa pods zinaendesha kwa kiwango sahihi cha kutengwa kwa usalama na udhibiti wa ufikiaji, kupunguza hatari ya udhaifu wa usalama au ufikiaji usioidhinishwa ndani ya klasta.

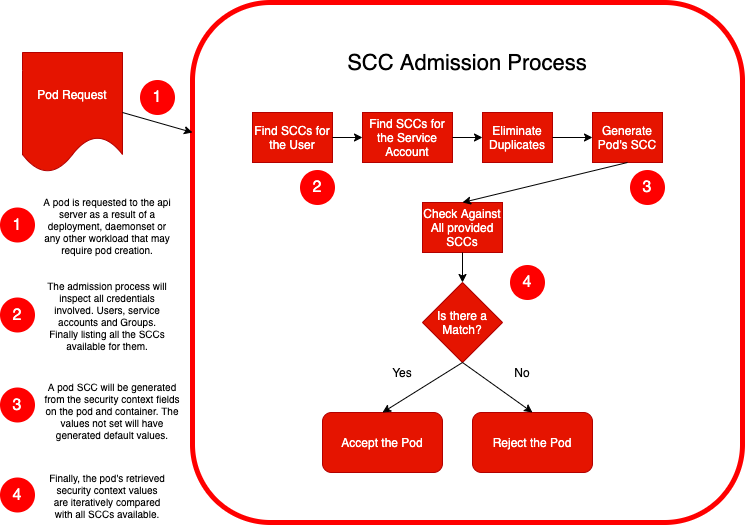

Kimsingi, kila wakati ombi la kupeleka pod linapofanywa, mchakato wa kukubali unatekelezwa kama ifuatavyo:

Tabaka hili la ziada la usalama kwa default linakataza uundaji wa pods zenye kibali, kuunganisha mfumo wa faili wa mwenyeji, au kuweka sifa zozote ambazo zinaweza kusababisha kupanda kwa kibali.

Orodha ya SCC

Ili kuorodhesha SCC zote na Mteja wa Openshift:

$ oc get scc #List all the SCCs

$ oc auth can-i --list | grep securitycontextconstraints #Which scc user can use

$ oc describe scc $SCC #Check SCC definitions

Watumiaji wote wana ufikiaji wa SCC ya default “restricted” na “restricted-v2” ambazo ndizo SCC zenye ukali zaidi.

Tumia SCC

SCC inayotumika kwa pod imefafanuliwa ndani ya annotation:

$ oc get pod MYPOD -o yaml | grep scc

openshift.io/scc: privileged

Wakati mtumiaji ana ufikiaji wa SCC nyingi, mfumo utatumia ile inayolingana na thamani za muktadha wa usalama. Vinginevyo, itasababisha kosa la marufuku.

$ oc apply -f evilpod.yaml #Deploy a privileged pod

Error from server (Forbidden): error when creating "evilpod.yaml": pods "evilpod" is forbidden: unable to validate against any security context constrain

SCC Bypass

Marejeo

Tip

Jifunze na fanya mazoezi ya AWS Hacking:

HackTricks Training AWS Red Team Expert (ARTE)

Jifunze na fanya mazoezi ya GCP Hacking:HackTricks Training GCP Red Team Expert (GRTE)

Jifunze na fanya mazoezi ya Azure Hacking:

HackTricks Training Azure Red Team Expert (AzRTE)

Support HackTricks

- Angalia mpango wa usajili!

- Jiunge na 💬 kikundi cha Discord au kikundi cha telegram au tufuatilie kwenye Twitter 🐦 @hacktricks_live.

- Shiriki mbinu za hacking kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud repos za github.

HackTricks Cloud

HackTricks Cloud