OpenShift - Відсутній обліковий запис служби

Tip

Вивчайте та практикуйте AWS Hacking:

HackTricks Training AWS Red Team Expert (ARTE)

Вивчайте та практикуйте GCP Hacking:HackTricks Training GCP Red Team Expert (GRTE)

Вивчайте та практикуйте Azure Hacking:

HackTricks Training Azure Red Team Expert (AzRTE)

Підтримка HackTricks

- Перевірте плани підписки!

- Приєднуйтесь до 💬 групи Discord або групи Telegram або слідкуйте за нами в Twitter 🐦 @hacktricks_live.

- Діліться хакерськими трюками, надсилаючи PR до HackTricks та HackTricks Cloud репозиторіїв на GitHub.

Відсутній обліковий запис служби

Іноді кластер розгортається з попередньо налаштованим шаблоном, який автоматично налаштовує Roles, RoleBindings і навіть SCC для облікового запису служби, який ще не створено. Це може призвести до підвищення привілеїв у випадку, якщо ви можете їх створити. У цьому випадку ви зможете отримати токен новоствореного SA та роль або SCC, що асоціюється. Така ж ситуація виникає, коли відсутній SA є частиною відсутнього проекту; у цьому випадку, якщо ви можете створити проект, а потім SA, ви отримаєте Roles і SCC, що асоціюються.

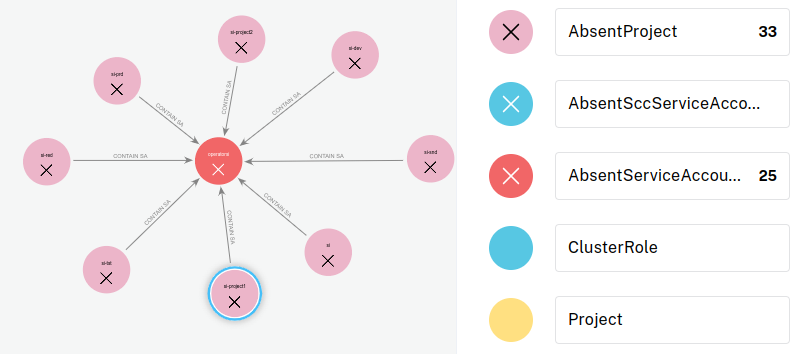

На попередньому графіку ми отримали кілька AbsentProject, що означає кілька проектів, які з’являються в Roles Bindings або SCC, але ще не створені в кластері. У тому ж дусі ми також отримали AbsentServiceAccount.

Якщо ми можемо створити проект і відсутній SA в ньому, SA успадкує роль або SCC, які націлювалися на AbsentServiceAccount. Це може призвести до підвищення привілеїв.

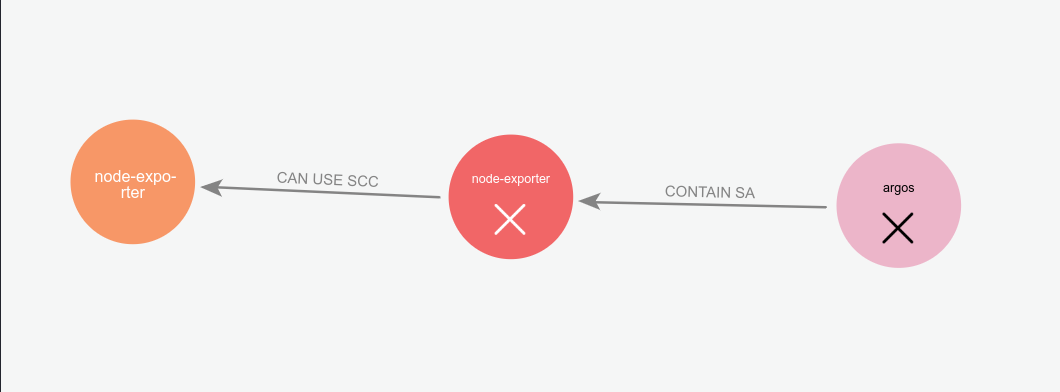

Наступний приклад показує відсутній SA, якому надано SCC node-exporter:

Інструменти

Наступний інструмент можна використовувати для перерахунку цієї проблеми та більш загалом для графічного зображення кластера OpenShift:

Tip

Вивчайте та практикуйте AWS Hacking:

HackTricks Training AWS Red Team Expert (ARTE)

Вивчайте та практикуйте GCP Hacking:HackTricks Training GCP Red Team Expert (GRTE)

Вивчайте та практикуйте Azure Hacking:

HackTricks Training Azure Red Team Expert (AzRTE)

Підтримка HackTricks

- Перевірте плани підписки!

- Приєднуйтесь до 💬 групи Discord або групи Telegram або слідкуйте за нами в Twitter 🐦 @hacktricks_live.

- Діліться хакерськими трюками, надсилаючи PR до HackTricks та HackTricks Cloud репозиторіїв на GitHub.

HackTricks Cloud

HackTricks Cloud