Openshift - SCC

Tip

Вивчайте та практикуйте AWS Hacking:

HackTricks Training AWS Red Team Expert (ARTE)

Вивчайте та практикуйте GCP Hacking:HackTricks Training GCP Red Team Expert (GRTE)

Вивчайте та практикуйте Azure Hacking:

HackTricks Training Azure Red Team Expert (AzRTE)

Підтримка HackTricks

- Перевірте плани підписки!

- Приєднуйтесь до 💬 групи Discord або групи Telegram або слідкуйте за нами в Twitter 🐦 @hacktricks_live.

- Діліться хакерськими трюками, надсилаючи PR до HackTricks та HackTricks Cloud репозиторіїв на GitHub.

Оригінальний автор цієї сторінки Guillaume

Визначення

У контексті OpenShift, SCC означає Security Context Constraints. Security Context Constraints - це політики, які контролюють дозволи для подів, що працюють на кластерах OpenShift. Вони визначають параметри безпеки, за якими под може працювати, включаючи дії, які він може виконувати, і ресурси, до яких він може отримати доступ.

SCC допомагають адміністраторам забезпечувати дотримання політик безпеки по всьому кластеру, гарантуючи, що поди працюють з відповідними дозволами та дотримуються організаційних стандартів безпеки. Ці обмеження можуть вказувати на різні аспекти безпеки подів, такі як:

- Linux capabilities: Обмеження можливостей, доступних контейнерам, таких як можливість виконувати привілейовані дії.

- SELinux context: Застосування контекстів SELinux для контейнерів, які визначають, як процеси взаємодіють з ресурсами в системі.

- Read-only root filesystem: Запобігання змінам файлів у певних каталогах контейнерами.

- Allowed host directories and volumes: Вказування, які каталоги та томи хоста може монтувати под.

- Run as UID/GID: Вказування ідентифікаторів користувача та групи, під якими працює процес контейнера.

- Network policies: Контроль мережевого доступу для подів, наприклад, обмеження вихідного трафіку.

Налаштувавши SCC, адміністратори можуть забезпечити, щоб поди працювали з відповідним рівнем ізоляції безпеки та контролю доступу, зменшуючи ризик вразливостей безпеки або несанкціонованого доступу в кластері.

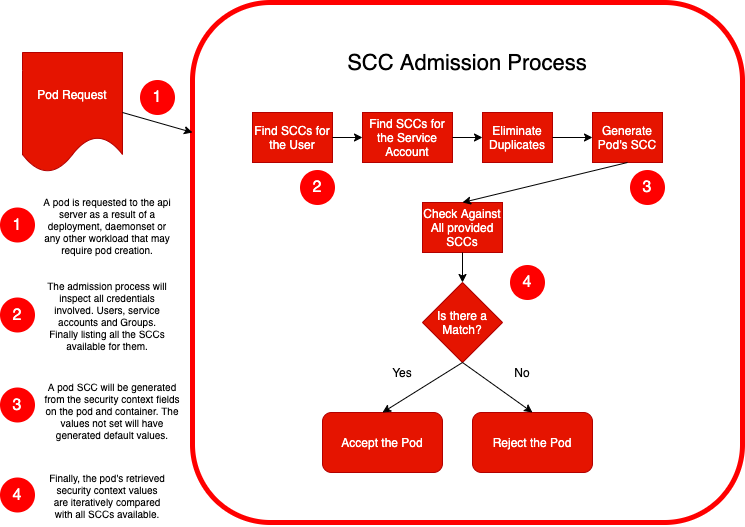

В основному, щоразу, коли запитується розгортання пода, виконується процес прийому, як показано нижче:

Цей додатковий рівень безпеки за замовчуванням забороняє створення привілейованих подів, монтування файлової системи хоста або встановлення будь-яких атрибутів, які можуть призвести до ескалації привілеїв.

Список SCC

Щоб перерахувати всі SCC за допомогою Openshift Client:

$ oc get scc #List all the SCCs

$ oc auth can-i --list | grep securitycontextconstraints #Which scc user can use

$ oc describe scc $SCC #Check SCC definitions

Усі користувачі мають доступ до стандартного SCC “restricted” та “restricted-v2”, які є найсуворішими SCC.

Використання SCC

SCC, що використовується для поду, визначається всередині анотації:

$ oc get pod MYPOD -o yaml | grep scc

openshift.io/scc: privileged

Коли користувач має доступ до кількох SCC, система використовуватиме той, що відповідає значенням контексту безпеки. В іншому випадку буде викликано помилку заборони.

$ oc apply -f evilpod.yaml #Deploy a privileged pod

Error from server (Forbidden): error when creating "evilpod.yaml": pods "evilpod" is forbidden: unable to validate against any security context constrain

SCC Bypass

References

Tip

Вивчайте та практикуйте AWS Hacking:

HackTricks Training AWS Red Team Expert (ARTE)

Вивчайте та практикуйте GCP Hacking:HackTricks Training GCP Red Team Expert (GRTE)

Вивчайте та практикуйте Azure Hacking:

HackTricks Training Azure Red Team Expert (AzRTE)

Підтримка HackTricks

- Перевірте плани підписки!

- Приєднуйтесь до 💬 групи Discord або групи Telegram або слідкуйте за нами в Twitter 🐦 @hacktricks_live.

- Діліться хакерськими трюками, надсилаючи PR до HackTricks та HackTricks Cloud репозиторіїв на GitHub.

HackTricks Cloud

HackTricks Cloud