Az - Container Registry

Tip

AWS हैकिंग सीखें और अभ्यास करें:

HackTricks Training AWS Red Team Expert (ARTE)

GCP हैकिंग सीखें और अभ्यास करें:HackTricks Training GCP Red Team Expert (GRTE)

Azure हैकिंग सीखें और अभ्यास करें:

HackTricks Training Azure Red Team Expert (AzRTE)

HackTricks का समर्थन करें

- सदस्यता योजनाओं की जांच करें!

- हमारे 💬 Discord समूह या टेलीग्राम समूह में शामिल हों या हमें Twitter 🐦 @hacktricks_live** पर फॉलो करें।**

- हैकिंग ट्रिक्स साझा करें, PRs को HackTricks और HackTricks Cloud गिटहब रिपोजिटरी में सबमिट करके।

Basic Information

Azure Container Registry (ACR) एक सुरक्षित, निजी रजिस्ट्री है जो आपको Azure क्लाउड में कंटेनर इमेज को स्टोर, प्रबंधित और एक्सेस करने की अनुमति देती है। यह कई Azure सेवाओं के साथ सहजता से एकीकृत होती है, जो बड़े पैमाने पर स्वचालित निर्माण और तैनाती कार्यप्रवाह प्रदान करती है। भू-प्रतिकृति और कमजोरियों की स्कैनिंग जैसी सुविधाओं के साथ, ACR कंटेनराइज्ड अनुप्रयोगों के लिए उद्यम-ग्रेड सुरक्षा और अनुपालन सुनिश्चित करने में मदद करता है।

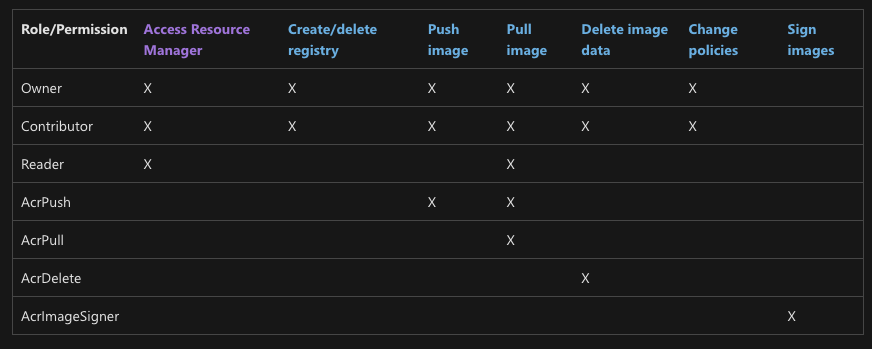

Permissions

ये हैं विभिन्न अनुमतियाँ according to the docs जो एक Container Registry पर दी जा सकती हैं:

- Access Resource Manager

- Create/delete registry

- Push image

- Pull image

- Delete image data

- Change policies

- Sign images

कुछ बिल्ट-इन भूमिकाएँ भी हैं जिन्हें सौंपा जा सकता है, और कस्टम भूमिकाएँ बनाना भी संभव है।

Authentication

Warning

यह बहुत महत्वपूर्ण है कि भले ही रजिस्ट्री नाम में कुछ बड़े अक्षर हों, आपको हमेशा छोटे अक्षरों का उपयोग करके लॉगिन, पुश और पुल इमेज करनी चाहिए।

ACR में प्रमाणित होने के 4 तरीके हैं:

- Entra ID के साथ: यह ACR में प्रमाणित होने का डिफ़ॉल्ट तरीका है। यह ACR में प्रमाणित होने के लिए

az acr loginकमांड का उपयोग करता है। यह कमांड~/.docker/config.jsonफ़ाइल में क्रेडेंशियल्स को स्टोर करेगा। इसके अलावा, यदि आप इस कमांड को ऐसे वातावरण से चला रहे हैं जिसमें डॉकर सॉकेट तक पहुंच नहीं है जैसे कि क्लाउड शेल, तो ACR में प्रमाणित होने के लिए--expose-tokenध्वज का उपयोग करके टोकन प्राप्त करना संभव है। फिर प्रमाणित होने के लिए आपको उपयोगकर्ता नाम के रूप में00000000-0000-0000-0000-000000000000का उपयोग करना होगा जैसे:docker login myregistry.azurecr.io --username 00000000-0000-0000-0000-000000000000 --password-stdin <<< $TOKEN - एक प्रशासनिक खाते के साथ: प्रशासनिक उपयोगकर्ता डिफ़ॉल्ट रूप से अक्षम होता है लेकिन इसे सक्षम किया जा सकता है और फिर रजिस्ट्री तक पहुंच प्राप्त करने के लिए उपयोगकर्ता नाम और पासवर्ड का उपयोग किया जा सकता है जिसमें रजिस्ट्री के लिए पूर्ण अनुमतियाँ होती हैं। इसे कुछ Azure सेवाओं द्वारा उपयोग किए जाने के कारण अभी भी समर्थित है। ध्यान दें कि इस उपयोगकर्ता के लिए 2 पासवर्ड बनाए जाते हैं और दोनों मान्य होते हैं। आप इसे

az acr update -n <acrName> --admin-enabled trueके साथ सक्षम कर सकते हैं। ध्यान दें कि उपयोगकर्ता नाम आमतौर पर रजिस्ट्री का नाम होता है (औरadminनहीं)। - एक टोकन के साथ: रजिस्ट्री तक पहुंच के लिए विशिष्ट

scope map(अनुमतियाँ) के साथ एक टोकन बनाना संभव है। फिर, रजिस्ट्री में प्रमाणित होने के लिए उपयोगकर्ता नाम के रूप में टोकन का नाम और उत्पन्न पासवर्ड में से कोई भी उपयोग करना संभव हैdocker login -u <registry-name> -p <password> <registry-url> - एक सेवा प्रमुख के साथ: एक सेवा प्रमुख बनाना और इमेज को खींचने के लिए

AcrPullजैसी भूमिका सौंपना संभव है। फिर, SP appId को उपयोगकर्ता नाम के रूप में और एक उत्पन्न गुप्त को पासवर्ड के रूप में उपयोग करके रजिस्ट्री में लॉगिन करना संभव होगा।

रजिस्ट्री पर पहुंच के लिए SP उत्पन्न करने के लिए docs से उदाहरण स्क्रिप्ट:

#!/bin/bash

ACR_NAME=$containerRegistry

SERVICE_PRINCIPAL_NAME=$servicePrincipal

# Obtain the full registry ID

ACR_REGISTRY_ID=$(az acr show --name $ACR_NAME --query "id" --output tsv)

PASSWORD=$(az ad sp create-for-rbac --name $SERVICE_PRINCIPAL_NAME --scopes $ACR_REGISTRY_ID --role acrpull --query "password" --output tsv)

USER_NAME=$(az ad sp list --display-name $SERVICE_PRINCIPAL_NAME --query "[].appId" --output tsv)

echo "Service principal ID: $USER_NAME"

echo "Service principal password: $PASSWORD"

Encryption

केवल Premium SKU encryption at rest के लिए चित्रों और अन्य कलाकृतियों का समर्थन करता है।

Networking

केवल Premium SKU private endpoints का समर्थन करता है। अन्य केवल public access का समर्थन करते हैं। एक सार्वजनिक endpoint का प्रारूप <registry-name>.azurecr.io है और एक निजी endpoint का प्रारूप <registry-name>.privatelink.azurecr.io है। इस कारण से, रजिस्ट्री का नाम Azure में सभी के बीच अद्वितीय होना चाहिए।

Microsoft Defender for Cloud

यह आपको रजिस्ट्री में images के लिए vulnerabilities को scan करने की अनुमति देता है।

Soft-delete

soft-delete सुविधा आपको निर्दिष्ट संख्या के दिनों के भीतर deleted registry को recover करने की अनुमति देती है। यह सुविधा disabled by default है।

Webhooks

यह रजिस्ट्री के अंदर webhooks बनाने की अनुमति देता है। इस webhook में उस URL को निर्दिष्ट करना आवश्यक है जहाँ request भेजी जाएगी जब भी कोई push या delete क्रिया की जाती है। इसके अलावा, Webhooks एक स्कोप को इंगित कर सकते हैं ताकि उन रिपॉजिटरी (images) को इंगित किया जा सके जो प्रभावित होंगी। उदाहरण के लिए, ‘foo:*’ का अर्थ है ‘foo’ रिपॉजिटरी के तहत घटनाएँ।

एक हमलावर के दृष्टिकोण से, रजिस्ट्री में कोई भी क्रिया करने से पहले इसे चेक करना दिलचस्प है, और यदि आवश्यक हो तो इसे अस्थायी रूप से हटा देना चाहिए, ताकि पता न चले।

Connected registries

यह मूल रूप से एक रजिस्ट्री से दूसरी रजिस्ट्री में images को mirror करने की अनुमति देता है, जो आमतौर पर ऑन-प्रिमाइसेस पर स्थित होती है।

इसके 2 मोड हैं: ReadOnly और ReadWrite। पहले में, चित्र केवल स्रोत रजिस्ट्री से pulled होते हैं, और दूसरे में, चित्रों को स्रोत रजिस्ट्री में भी pushed किया जा सकता है।

Azure से रजिस्ट्री तक पहुँचने के लिए, एक token उत्पन्न होता है जब कनेक्टेड रजिस्ट्री का उपयोग किया जाता है।

Runs & Tasks

Runs & Tasks Azure में कंटेनर से संबंधित क्रियाएँ निष्पादित करने की अनुमति देता है जो आपको आमतौर पर स्थानीय रूप से या CI/CD पाइपलाइन में करने की आवश्यकता होती है। उदाहरण के लिए, आप रजिस्ट्री में build, push, और run images कर सकते हैं।

कंटेनर बनाने और चलाने का सबसे आसान तरीका एक नियमित Run का उपयोग करना है:

# Build

echo "FROM mcr.microsoft.com/hello-world" > Dockerfile

az acr build --image sample/hello-world:v1 --registry mycontainerregistry008 --file Dockerfile .

# Run

az acr run --registry mycontainerregistry008 --cmd '$Registry/sample/hello-world:v1' /dev/null

हालांकि, यह ऐसे रन को ट्रिगर करेगा जो हमलावर के दृष्टिकोण से बहुत दिलचस्प नहीं हैं क्योंकि उनके साथ कोई प्रबंधित पहचान नहीं जुड़ी होती है।

हालांकि, tasks के साथ system and user managed identity जुड़ी हो सकती है। ये tasks उन कार्यों में से हैं जो कंटेनर में privileges बढ़ाने के लिए उपयोगी हैं। प्रिविलेज़ बढ़ाने के अनुभाग में यह देखना संभव है कि प्रिविलेज़ बढ़ाने के लिए tasks का उपयोग कैसे किया जाए।

Cache

कैश फीचर एक बाहरी रिपॉजिटरी से इमेज डाउनलोड करने और नए संस्करणों को रजिस्ट्री में स्टोर करने की अनुमति देता है। इसके लिए Azure Vault से क्रेडेंशियल्स का चयन करके कुछ credentials configured होना आवश्यक है।

यह हमलावर के दृष्टिकोण से बहुत दिलचस्प है क्योंकि यह एक बाहरी प्लेटफॉर्म पर पिवट करने की अनुमति देता है यदि हमलावर के पास क्रेडेंशियल्स तक पहुंचने के लिए पर्याप्त अनुमतियाँ हैं, एक बाहरी रिपॉजिटरी से इमेज डाउनलोड करने और कैश को कॉन्फ़िगर करना persistence mechanism के रूप में भी उपयोग किया जा सकता है।

Enumeration

Warning

यह बहुत महत्वपूर्ण है कि भले ही रजिस्ट्री नाम में कुछ बड़े अक्षर हों, आपको इसे एक्सेस करने के लिए URL में केवल छोटे अक्षर ही उपयोग करने चाहिए।

# List of all the registries

# Check the network, managed identities, adminUserEnabled, softDeletePolicy, url...

az acr list

# Get the details of a registry

az acr show --name <registry-name>

# List tokens of a registry

az acr token list --registry <registry-name> --resource-group <res-group>

# List repositories in a registry

az acr repository list --name <registry-name> --resource-group <res-group>

# List the tags of a repository

az acr repository show-tags --repository <repository-name> --name <registry-name> --resource-group <res-group>

# List deleted repository tags

## At the time of this writing there isn't yet any command to restore it

az acr repository list-deleted --name <registry-name>

# List tasks

## Check the git URL or the command

az acr task list --registry <registry-name>

# List tasks runs

az acr task list-runs --registry <registry-name>

# List connected registries

az acr connected-registry list --registry <registry-name>

# List cache

az acr cache list --registry <registry-name>

# Get cache details

az acr cache show --name <cache-name> --registry <registry-name>

अनधिकृत पहुँच

Az - Container Registry Unauth

विशेषाधिकार वृद्धि और पोस्ट एक्सप्लॉइटेशन

Az - Container Registry Privesc

संदर्भ

- https://learn.microsoft.com/en-us/azure/container-registry/container-registry-authentication?tabs=azure-cli

- https://learn.microsoft.com/en-us/azure/container-registry/container-registry-roles?tabs=azure-cli#access-resource-manager

Tip

AWS हैकिंग सीखें और अभ्यास करें:

HackTricks Training AWS Red Team Expert (ARTE)

GCP हैकिंग सीखें और अभ्यास करें:HackTricks Training GCP Red Team Expert (GRTE)

Azure हैकिंग सीखें और अभ्यास करें:

HackTricks Training Azure Red Team Expert (AzRTE)

HackTricks का समर्थन करें

- सदस्यता योजनाओं की जांच करें!

- हमारे 💬 Discord समूह या टेलीग्राम समूह में शामिल हों या हमें Twitter 🐦 @hacktricks_live** पर फॉलो करें।**

- हैकिंग ट्रिक्स साझा करें, PRs को HackTricks और HackTricks Cloud गिटहब रिपोजिटरी में सबमिट करके।

HackTricks Cloud

HackTricks Cloud